YeoPEVA

Crescendo Event Log 풀이 본문

이번에 Crescendo 문제 파일을 우연찮게 얻게 되어, 그 풀이를 진행하는 중입니다.

[이와 별개로 XCZ / 써니나타스 / + @ 문제를 풀이 중이며, 완료되는대로 올리도록 하겠습니다.]

사실상, 안티-포렌식, 네트워크, 프리패치, 시나리오를 제외한 문제는 풀이가 완료된 시점이며,

원래라면, 한번에 올리고자 했는데, 그러기엔 좀 더 다듬고 싶기도하고, 다른 분야도 풀이가 끝난 이후에 진행하고 싶어

먼저, 이벤트 로그 풀이를 올립니다 ><

추후 다른 분야도 정리가 끝나는대로 올리도록 하겠습니다.

+ 또한, 문제를 풀면서 얻은 개념 / 그리고 기본 지식에 관한 것도 시간을 내, 한번 간략하게 정리해두고자 하는데..

시간이 날지 모르겠네요. | 주로 보유한 서적, 그리고 forensic-insight를 참고해서 작성될 것 같습니다. + 구글링

[1] 이벤트 로그

Event Log Forensic - 01

[1/2] 가장 먼저 생성된 "일반" 사용자 계정의 이름 및 생성시점

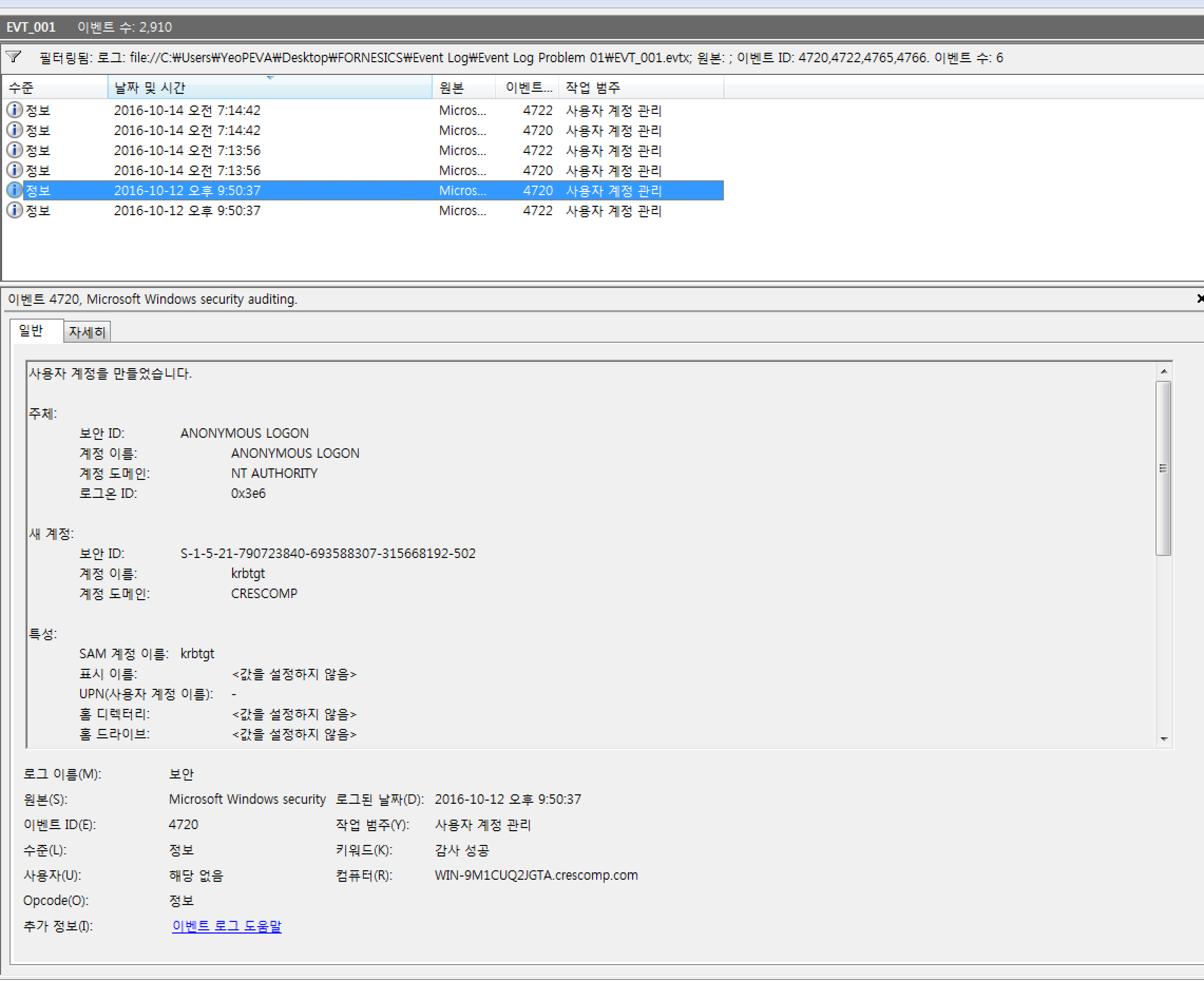

계정 생성과 관련해서 발생한 이벤트 [ID -4720] 중, 가장 빠른 시간대는 위 로그이기에,

위 계정인 줄 알았으나, 보안 ID, 그리고 계정 이름을 확인하면서 착각을 했다는 것을 알게 되었다.

krbtgt는 위와 같이 키 배포 센터 서비스에 사용 되는 사용자 계정이지, 일반 사용자 계정이 아니다.

그러므로, 답이라고 생각했던 "2016-10-12 오후 9:50:37"은 정답이 아니다.

사용자 계정을 만들었습니다.

주체:

보안 ID: ANONYMOUS LOGON

계정 이름: ANONYMOUS LOGON

계정 도메인: NT AUTHORITY

로그온 ID: 0x3e6

새 계정:

보안 ID: S-1-5-21-790723840-693588307-315668192-502

계정 이름: krbtgt

계정 도메인: CRESCOMP

위 정보에서 보안 ID 구조를 한번 확인해보자면..

S-1-5-21-790723840-693588307-315668192-502

S-1

| 윈도우 시스템을 의미함

-5-21

| 시스템이 도메인 컨트롤러 OR 단독 시스템 (stand-alone)임을 의미함.

-790723840-693588307-315668192

| 해당 시스템만의 고유한 식별자, 동일한 컴퓨터에 다시 윈도우를 설치하여도, 동일한 값을 가지지 않는다는 점.

-500

| 사용자 식별자 ID (500 - 관리자 (Administator) / 501 - 게스트 (Guest) / 1000 이상 - 일반 사용자 식별자

위 정보에 따르면, 위 계정 생성은, 일반 사용자 계정 생성이 아니기 때문에, 우리가 찾는 정보가 아니다.

그러니 다른 로그를 찾아보자.

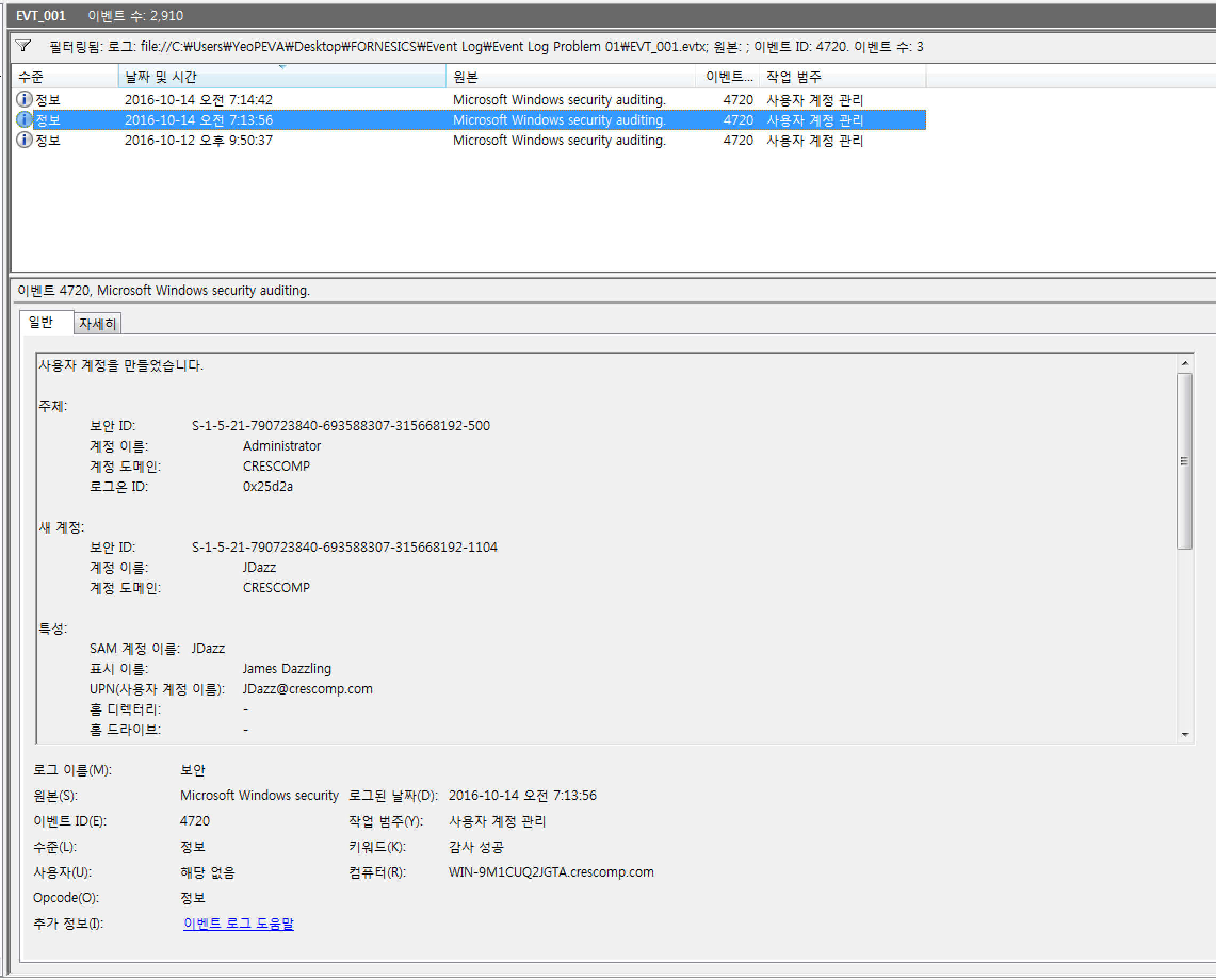

또 다른 로그의 보안 ID를 확인해보니, 1000번대 이상이라는 것이 확인되었으므로, 일반 사용자 계정 생성이라는 것을 알 수 있다.

앞 사용자와 달리, 정답이다.

이번 1,2번 문제에서 주로 사용된 이벤트 ID는 4720 / 4722이다. [사실 4720만 써도 무방.]

4720 | 사용자 계정을 만들었다.

4722 | 사용자 계정을 사용할 수 있습니다.

[3] 해당 일반 사용자 계정(1번 문항)이 SID History Injection 공격을 성공한 시점

SID History Injection 공격이란 무엇일까?

-> 간단하게 말하면, SID 변경을 통해 권한 상승을 한다고 보면 될 것 같다.

[ID - 4738] 사용자 계정이 변경되었습니다.

위 4738 이벤트 ID를 필터링을 걸어주고 찾다보면, 아래와 같이 SID가 변경된 흔적을 발견할 수 있다.

[FLAG]

1번 - JDazz

2번 - 2016-10-14 07:13:56 | YYYY-MM-DD hh:mm:ss (UTC+9 24hour) 포맷임.

3번 - 2016-10-14 22:00:04

Clear!

Event Log Forensic - 02

먼저, 이벤트 뷰어를 열고, 주어진 로그 파일 [EVT_002]를 열어본 뒤,

필터링 | 이벤트 ID [4624 / 계정에 성공적으로 로그온되었습니다.]를 필터링으로 걸어두고,

작업을 진행해보도록 하자.

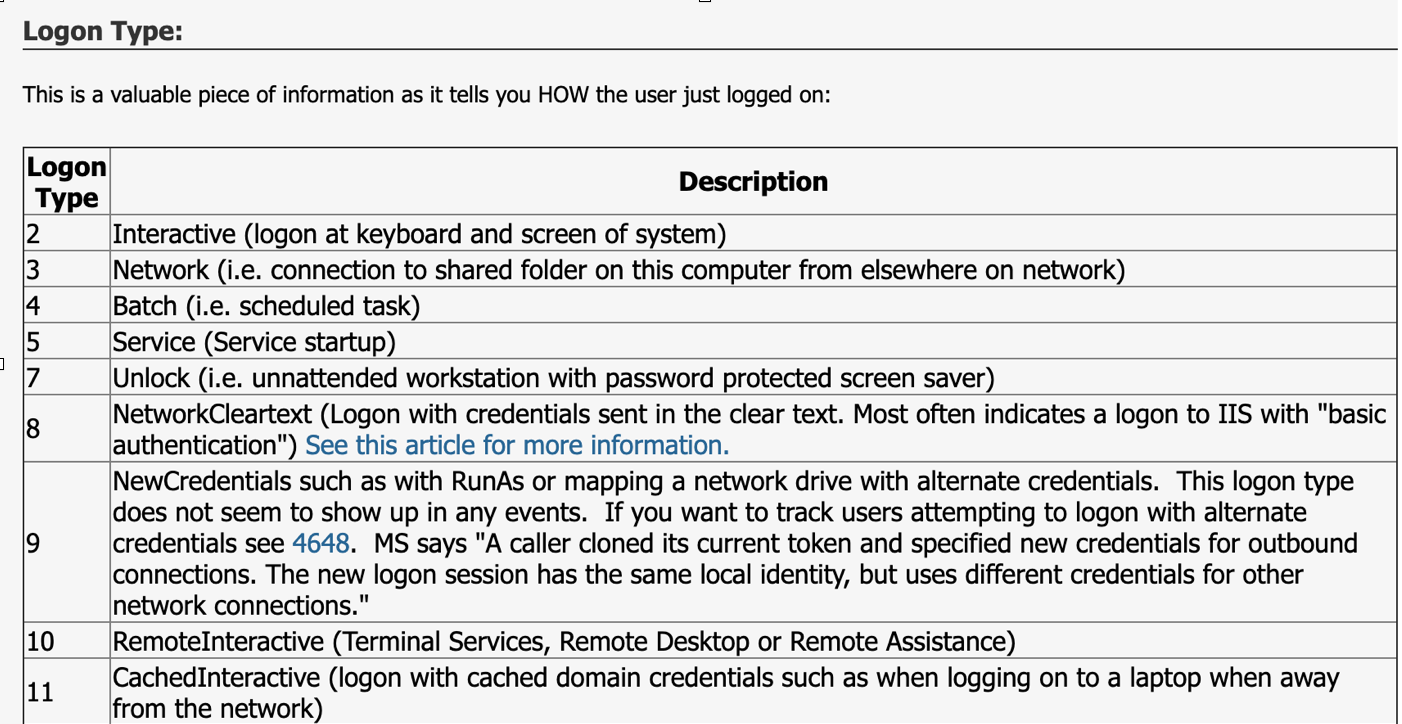

이벤트 ID 4624는 아래와 같이 Logon Type이 존재하는데, 해당 값을 참고하여,

원격 로그온 [10]을 찾아내어, 확인하게 된다면, 문제 해결이 가능할 것으로 보인다.

사진 출처

- https://www.ultimatewindowssecurity.com/securitylog/encyclopedia/event.aspx?eventid=4624

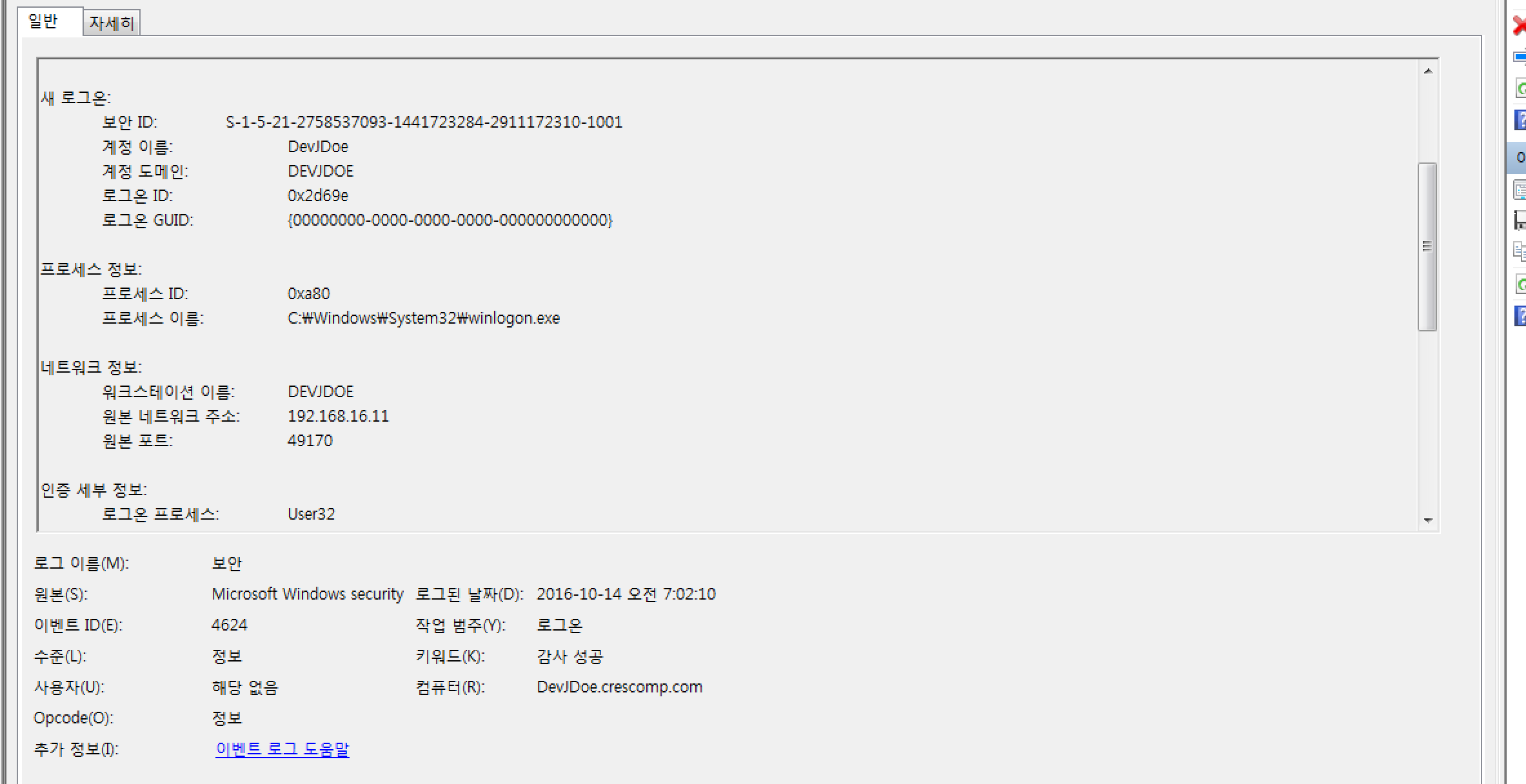

이벤트 ID를 하나 둘씩 살펴보면서, 로그온 유형을 확인하게 된다면, 아래와 같이 로그온 유형 10인 이벤트를 발견, 그리고 원격 로그인 시점 / 로컬 계정 이름 / IP 주소를 파악할 수 있었다.

또한, 문제에서 요구한 1번은, 첫번째 원격 로그인 시점이니, 날짜 및 시간 순으로 정리 이후, 가장 먼저 나온 로그 [로그인 타입 10]번 로그를 찾아, 문제를 풀어나가면 되는 문제였다.

접속이 발생한 시점은 2016-10-14 오전 7시 2분 10초이며,

계정의 이름은 "DevJDoe" / 네트워크 주소는 192.168.16.11, 포트는 49170이라는 것을 확인 가능했다.

[FLAG]

[1] 첫 번째 원격 로그인 성립 시점 | 2016-10-14 07:02:10

[2] 원격 접속 시 사용한 퇴사자 PC의 로컬 계정 이름 | DevJDoe

[3] 원격으로 접속한 비 인가 부서의 IP 주소 | 192.168.16.11

Clear!

Event Log Forensic - 03

문제 파일을 열게 되면, 아래처럼 총 5개의 이벤트 로그 파일이 주어진다.

하지만 문제를 통해 확인을 해보자면, 설치된 비인가 프로그램 그리고 방화벽 예외에 등록된 시점에 관한 정보를 해당 이벤트 로그를 분석해 얻으면 됨으로, Application 그리고 방화벽의 이벤트 로그를 먼저 확인하고 확인이 안될경우, 다른 이벤트 로그를 참고하여, 조사하면 될 것이라 예상되었다.

실제로 Application 이벤트 로그를 확인해본 결과, 어렵지 않게 드롭박스의 설치 여부를 확인할 수 있었다.

설치된 시점은 2016-10-13 오후 12:25:36이다.

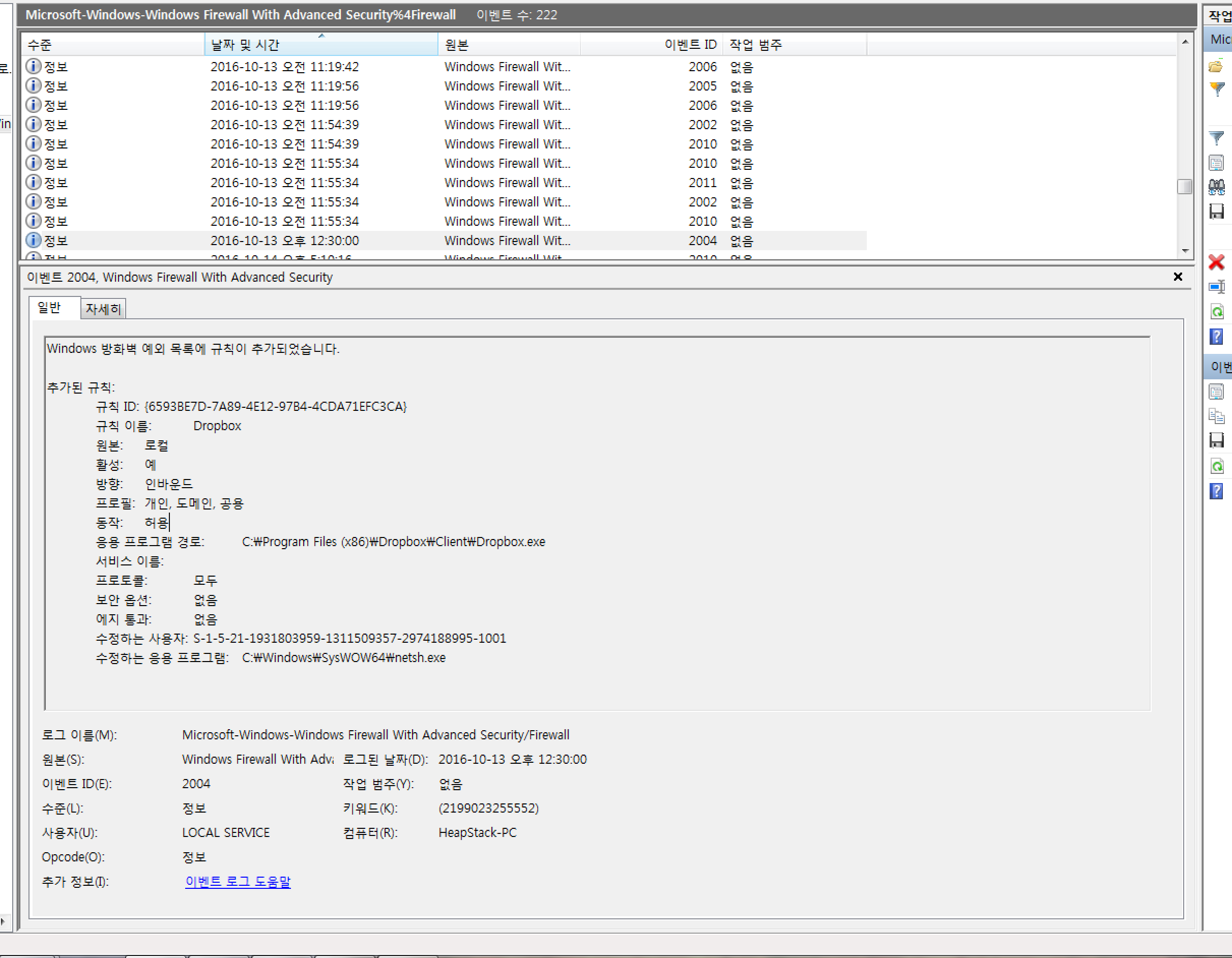

다음으로 방화벽 로그를 체크해본 결과, 방화벽 예외 규칙으로 드롭박스가 등록 되었다는 규칙을

확인할 수 있었다. / 해당 규칙이 추가된 날짜는 2016-10-13 오후 12:30:00 이다.

Flag

[1] 설치된 "비인가 프로그램"의 실행파일 이름 | Dropbox

[2] 1번 프로그램의 설치 완료 시점 | 2016-10-13 오후 12:25:36

[3] 1번 프로그램이 방화벽 예외에 등록된 시점 | 2016-10-13 오후 12:30:00

Clear

이벤트 로그를 풀어보면서 느낀점..

이벤트 로그를 분석하기 위해서는, 자신이 찾고자 하는 정보 / 흔적과 관련된 이벤트 ID를 파악하여,

조사를 진행하는 것이 우선적이라고 느껴졌다. 또한, 필터링의 기능 없이, 일일이 조사한다고 생각하면..

정말 끔찍할 것 같다. 윈도우에서 기본적으로 제공하는 툴과 별개로 TZWorks에서 제공하는 툴 또한 존재하는데,

추후에 기회가 된다면 해당 툴을 통해, 다시 풀이를 진행해보고 싶다.

Event LOG END

[1] 이벤트 로그

툴 - 윈도우 이벤트 뷰어 [기본] | 다른 툴도 존재하나, 상용이 대다수..

참고 문헌

https://maj3sty.tistory.com/855

http://forensic-proof.com/tools#comment-1295

Event Log Forensic - 01

풀이 참고 문헌

http://portable-forensics.blogspot.com/2014/11/windows-event-log.html

http://itlsecret.blogspot.com/2012/11/windows-event-id.html

https://adsecurity.org/?p=1772

https://attack.mitre.org/techniques/T1178/

https://tzworks.net/download_links.php

https://schmidtiana95.tistory.com/entry/시스템1-2-윈도우-보안-식별자

Event Log Forensic - 02

풀이 참고 문헌

http://www.igloosec.co.kr/BLOG_ELK와%20Event%20Log%20Explorer를%20이용한%20대용량%20이벤트%20로그%20분석?searchItem=&searchWord=&bbsCateId=1&gotoPage=3

http://itlsecret.blogspot.com/2012/11/windows-event-id.html

https://www.ultimatewindowssecurity.com/securitylog/encyclopedia/Default.aspx

https://kali-km.tistory.com/entry/Windows-Event-Log-2-–-주요-이벤트-로그?category=522239

'#Security > #Forensic' 카테고리의 다른 글

| cfreds hacking case Part.2 [1~15] (0) | 2020.03.12 |

|---|---|

| cfreds hacking case Part 1. 시나리오 (0) | 2020.03.12 |

| 디지털 포렌식의 세계 - 2장 섹션1 / Live Response (0) | 2019.03.25 |

| 디지털 포렌식의 세계 - 1장 디지털포렌식 개요 (0) | 2019.03.25 |

| REMnux Workstation 구축 (0) | 2019.03.23 |