YeoPEVA

Cfreds-hacking-case Part.4 [END / Result] 본문

분석 결론 및 추정 | 상세 타임라인

그레그 샤르트

[Greg Schardt / Mr .Evil]

IP = 192.168.1.111

MAC=0010a4933e09

피해자

IP = 192.168.254.2

Mozilla/4.0 | Windows

그레그 샤르트 관련

그레그 샤르트의 악의적인 행의를 증명해야함

- 악의적인 프로그램과 관련된 흔적 / 아티팩트

- 인터넷 트래픽 | 피해자와 관련된 정보

- 무선 액세스 포인트 | 수집 흔적

[증명]

- 노트북에 설치된 악의적인 프로그램 및 실행 흔적 존재

- Ethereal / Look@LAN 을 이용해, 트래픽 수집 흔적 존재

배운 점 및 느낀 점 +

레지스트리 분석시 REGA를 이용해서 분석을 진행했는데,

regripper가 상당히 편하다는 것을 알게됨

IRC 분석 및 grep 명령어를 통해, 결과를 뽑아내는 것이 새로웠음

-> 추가로 yara와 같은 도구를 좀 더 익혀보고자 함.

0. 문제 7번과 관련해서, controlset001의 네트워크 정보는 지워져있었음 [도메인 정보..?]

-> 추가로 메모리 포렌식 / 이미지를 vmdk로 변경하여 부팅 시도

- 문제를 풀어나가면서, 악의적인 프로그램이나, 공격 프로그램이 확인

-> 하지만, 해당 프로그램을 이용해서, 공격했다는 흔적이나 아티팩트가 없다면..?

2. 아티팩트 도중 일부 삭제 시도 및 정황 발견

-> Anti-forensic

3. 추가 분석을 진행하면서, 시스템 기본 툴 (ping / whois 등..) 흔적 확인

[추가 아티펙트 및 분석]

- muicache 관련 +

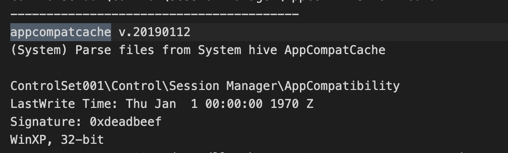

- Appcompatcache

추가 연구 및 참고 문헌+

[0] 윈도우 레지스트리 분석을 이용한 침해사고 분석 기법 | 이글루시큐리티

[1] nist-forensic-challenge_04

http://network-forensics.blogspot.com/2010/01/nist-forensic-challenge_04.html

[2] Reg-ripper

https://github.com/keydet89/RegRipper2.8/tree/master/plugins

'#Security > #Forensic' 카테고리의 다른 글

| Defcon-2019 | Deadbox (0) | 2020.05.15 |

|---|---|

| Defcon-2019 DF | Crypto (0) | 2020.05.15 |

| Cfreds-hacking-case Part.3 [16~31] (0) | 2020.03.12 |

| cfreds hacking case Part.2 [1~15] (0) | 2020.03.12 |

| cfreds hacking case Part 1. 시나리오 (0) | 2020.03.12 |