YeoPEVA

Defcon-2019 | Deadbox 본문

Defcon-2019 | Deadbox

Created: Feb 13, 2020 2:54 AM

Tags: Defcon

Defcon DFIR CTF 2019

Triage Vm

- File info :

- md5 / sha :

1.

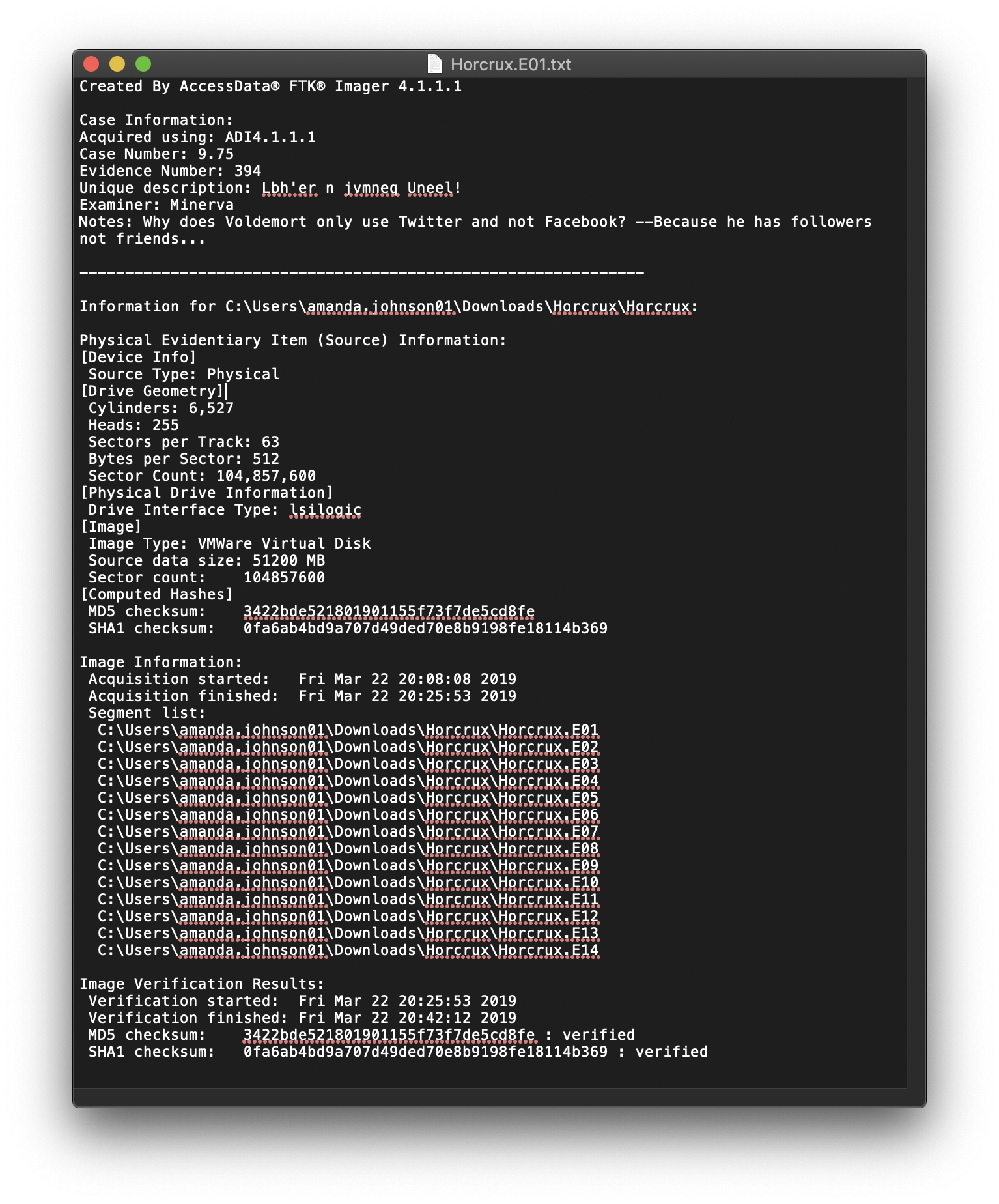

누가 이미지 (E01)을 만들었는지 물어보는 문제입니다.

같이 포함되어 있는 텍스트 파일 확인을 통해, 간단히 해결할 수 있습니다.

flag<Minerva>

2.

사용자가 사용하는 유저의 계정을 묻는 문제였습니다.

REGA를 이용해 간단히 풀이할 수 있으며,

FTK Imager를 이용해서, C:\Windows\System32\config 측에서

SAM 하이브 파일을 뽑아, 분석하여, 사용자 계정 정보를 체크

flag<karen>

3.

1번과 같이, 이미징 작업을 하면서 발생한 로그 | 텍스트 파일

해쉬 값을 가져와서, 인증하면 되는 문제였습니다.

[Computed Hashes]

MD5 checksum: 3422bde521801901155f73f7de5cd8fe

SHA1 checksum: 0fa6ab4bd9a707d49ded70e8b9198fe18114b369

flag<0fa6ab4bd9a707d49ded70e8b9198fe18114b369>

4.

이미지가 제작된 시간을 제출하는 문제입니다.

autospy를 이용하여, 이미지의 상세한 정보를 확인할 경우,

위처럼 디테일 정보 측에서 확인할 수 있습니다.

flag<03/23/2019 00:08:08>

위에서 추출했던, 레지스트리 C:\Windows\System32\config 측에서,

SOFTWARE 레지스트리를 분석하면 간단히 확인할 수 있습니다.

(REGA)

Windows 10 Pro

flag<10>

6.

슈퍼Power Guessing 문제입니다.

examiner + 문제 이름(이미지)

flag<Harry Potter> | 해리포터와 관련된 검색 결과가 많았습니다.

증거 파일에 포함된 것을 디코드하라는 문제인데..

description 쪽에 의심스러운 문장이 있어서,

chrome | hasher 돌렸습니다.

You're a wizard Harry!

flag<You're a wizard Harry!>

8.

Windoows 파티션 쪽, 호스트 네임을 맞추는 문제입니다.

REGA를 이용해서, SYSTEM 레지스트리를 분석했으며, 하단 경로로 접근시,

플래그를 확인할 수 있었습니다.

System\CurrentControlSet\ComputerName|ActiveComputerName

(https://maj3sty.tistory.com/846)

flag<TOTALLYNOTAHACK>

위 문제들을 거치면서 추출한 레지스트리에서, SOFTWARE | REGA를 통해,

간단히 확인할 수 있었습니다.

flag<skype>

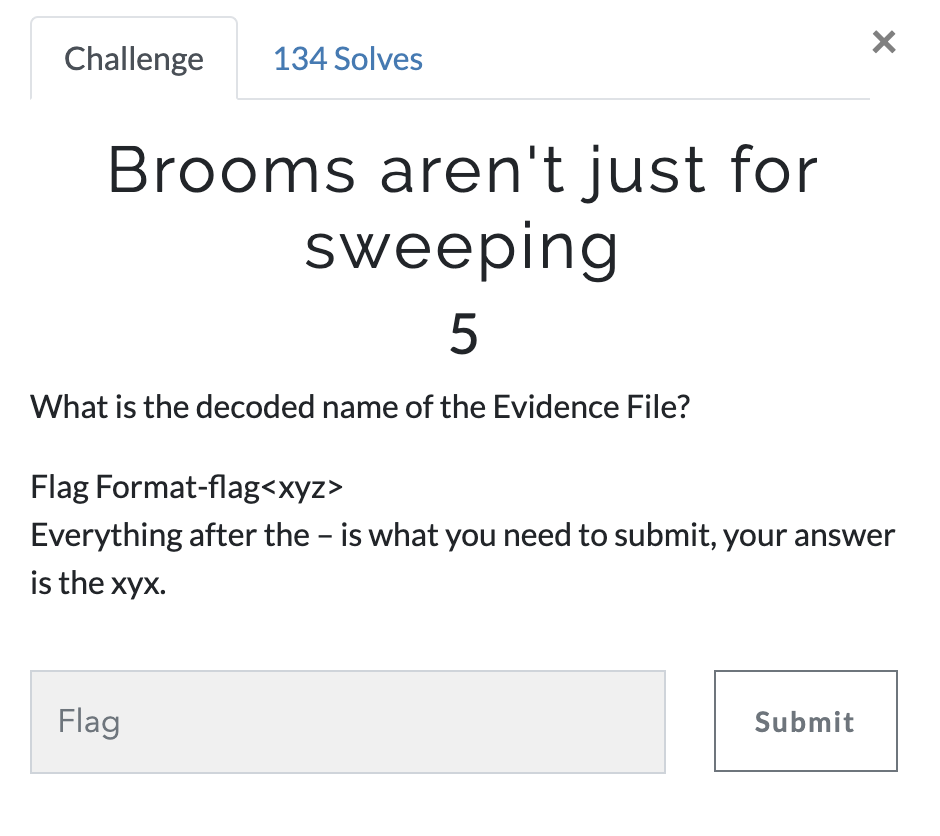

10.

karen의 craigslist post | zip code를 알아내는 문제였는데,

autospy 자체 web form auto fill 을 통해 간단히 풀이할 수 있었습니다.

(autospy → 자체적으로 웹 아티팩트를 분석해서, 관련 결과를 출력합니다. | Plugin)

flag<19709>

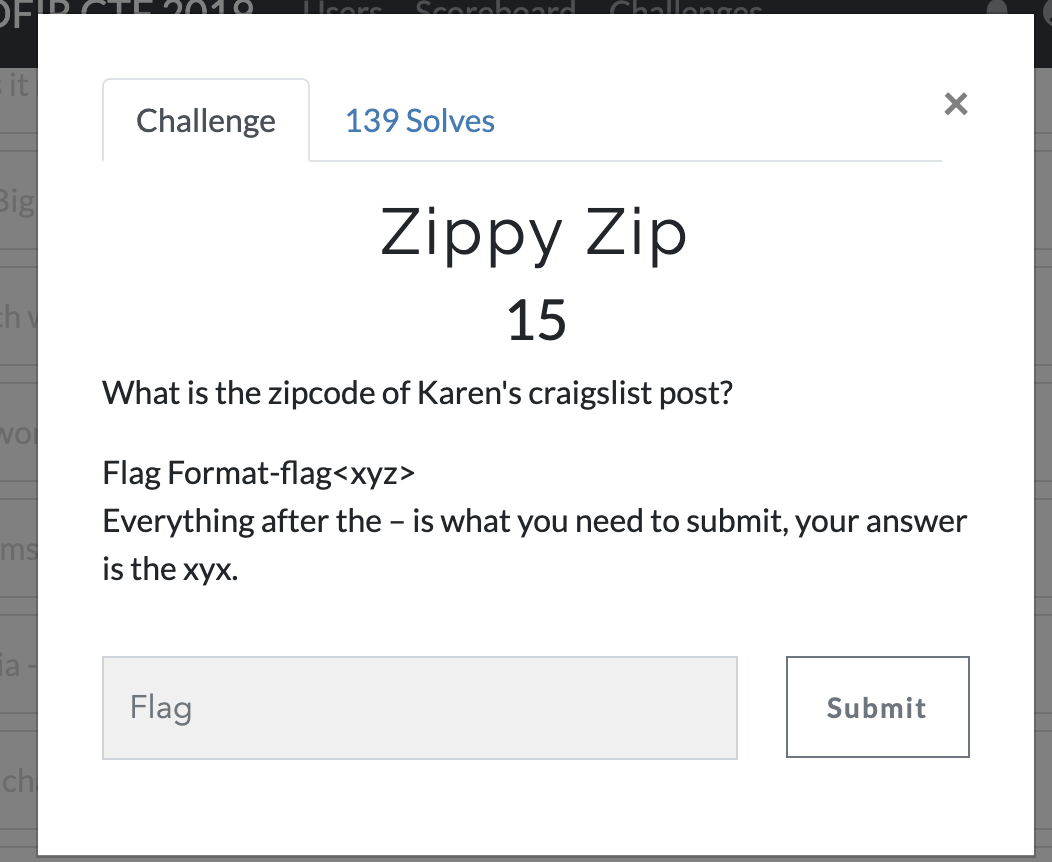

11.

karen 과 연결된 사람이 누구인지 맞추라는 문제인데..

web autofill 에서 힌트를 받아, 해당 이메일을 keyword search 돌렸더니,

Outlook 아티팩트 | .ost 아티팩트를 확인할 수 있었습니다.

그 후, 해당 파일을 autospy를 통해 추출하고,

SysTool OST Viewer를 이용해 OST 파일을 열어,

메일 내용을 확인해본 결과, 컨택을 가진 사람을 확인할 수 있었으며,

플래그를 확인할 수 있었습니다.

flag<MS>

12.

메일 내용들을 확인하다보면, 150,000 USD를 주겠다는 내용의 이메일을 확인할 수 있습니다.

flag<150000>

13.

주고 받은 메일을 둘러보던 도중,

Meet us here "27°22’50.10″N, 33°37’54.62″E"

라는 내용이 메일 내에 첨부되어 있습니다.

구글맵 (지도)를 이용하여, 확인할 수 있습니다. | 이집트네요.

flag<Egypt>

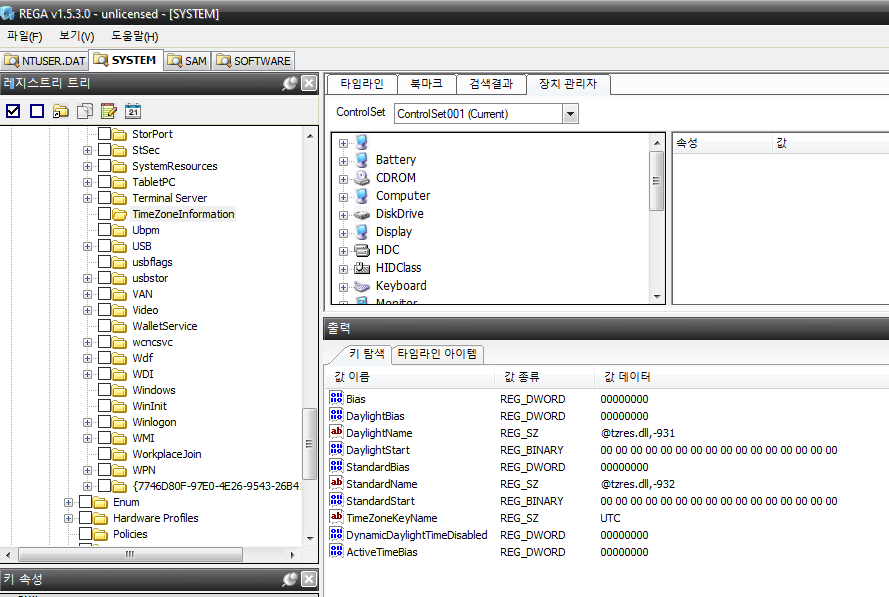

timezone을 물어보는 문제입니다.

timezone | TimeZoneInformation을 통해, 확인할 수 있습니다.

Bias 값이 존재하지 않고, TimeZoneKeyName 이라면..

flag는 UTC 이겠네요.

TIME_ZONE_INFORMATION (timezoneapi.h) - Win32 apps

flag<UTC>

15.

autospy | 확장자 필터를 통해, 문서 엑세스 시간 체크

그리고, KST로 되어 나오기에, UTC에 맞춰서 시간대를 수정한 다음, 인증했습니다.

KST (UTC +9) → UTC

flag<03/17/2019 21:52:20>

16.

Recent Document (Autospy) 혹은 REGA (NTUSER) 통해서, Recent 접근 가능 +

위를 통해서, 확인해본 결과, A 라는 문자가 확인되었습니다.

flag<A>

메일을 둘러보던 도중, 특정 암호 구문이 존재했습니다.

chrome(hasher)를 이용해서 확인해본 결과,

base64 디코딩을 통해, 플래그를 확인할 수 있었습니다.

flag<TheCardCriesNoMore>

18.

위와 같이 메일 문제입니다. 메일 내용을 확인하다 보면,

cybersecurityanalysts가 필요하다고 하는 문장이 존재합니다.

flag<cybersecurityanalysts>

19.

REGA를 사용해 체크 가능했습니다. | UTC +9 적용되어 있기에, 시간대 변경 후, 인증했습니다.

flag<03/21/2019 19:13:09>

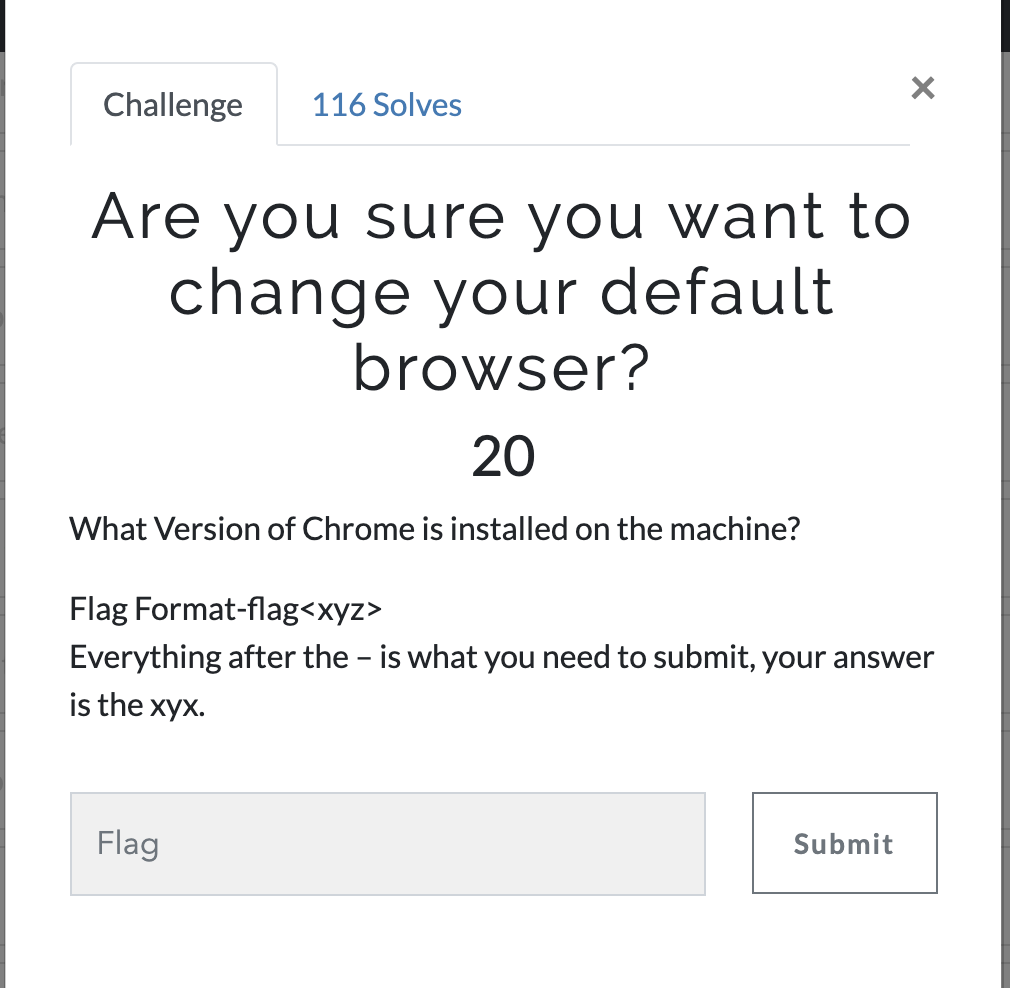

20.

위에서 사용했던, software 레지스트리를 분석하여, 설치된 응용 프로그램을 체크하면,

크롬의 버전대를 확인할 수 있습니다.

flag<72.0.3626.121>

21.

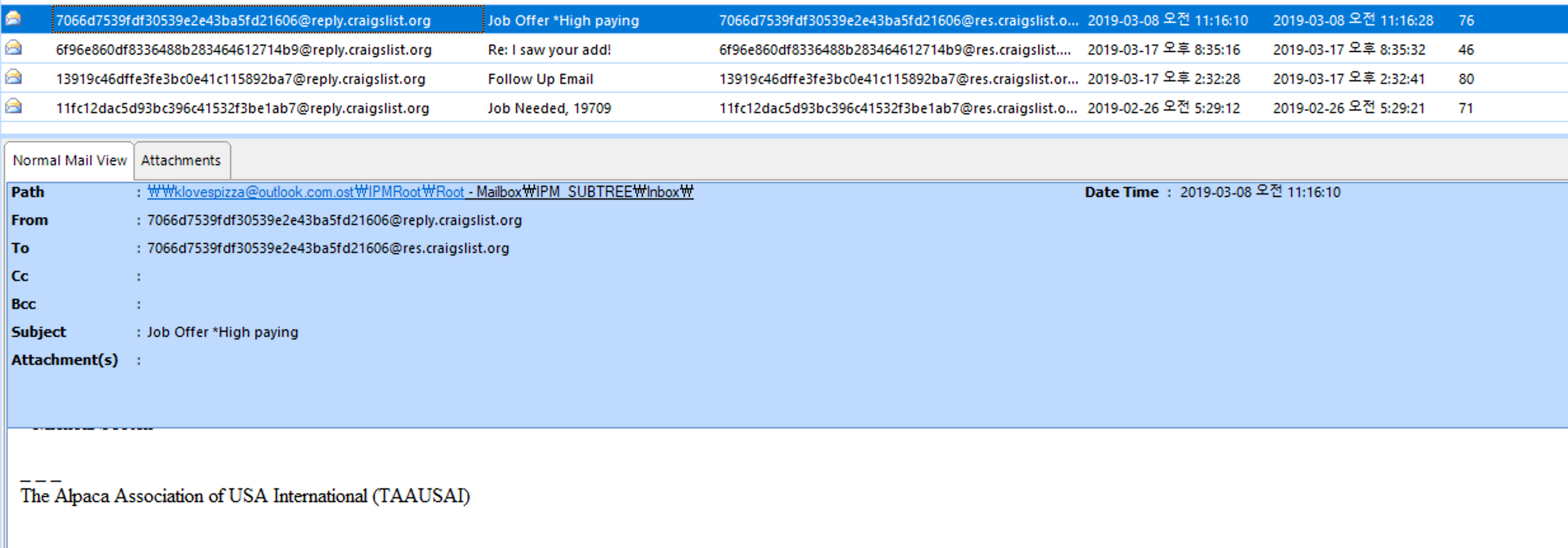

이메일 주소를 체크하는 문제였습니다.

flag<7066d7539fdf30539e2e43ba5fd21606@reply.craigslist.org>

22.

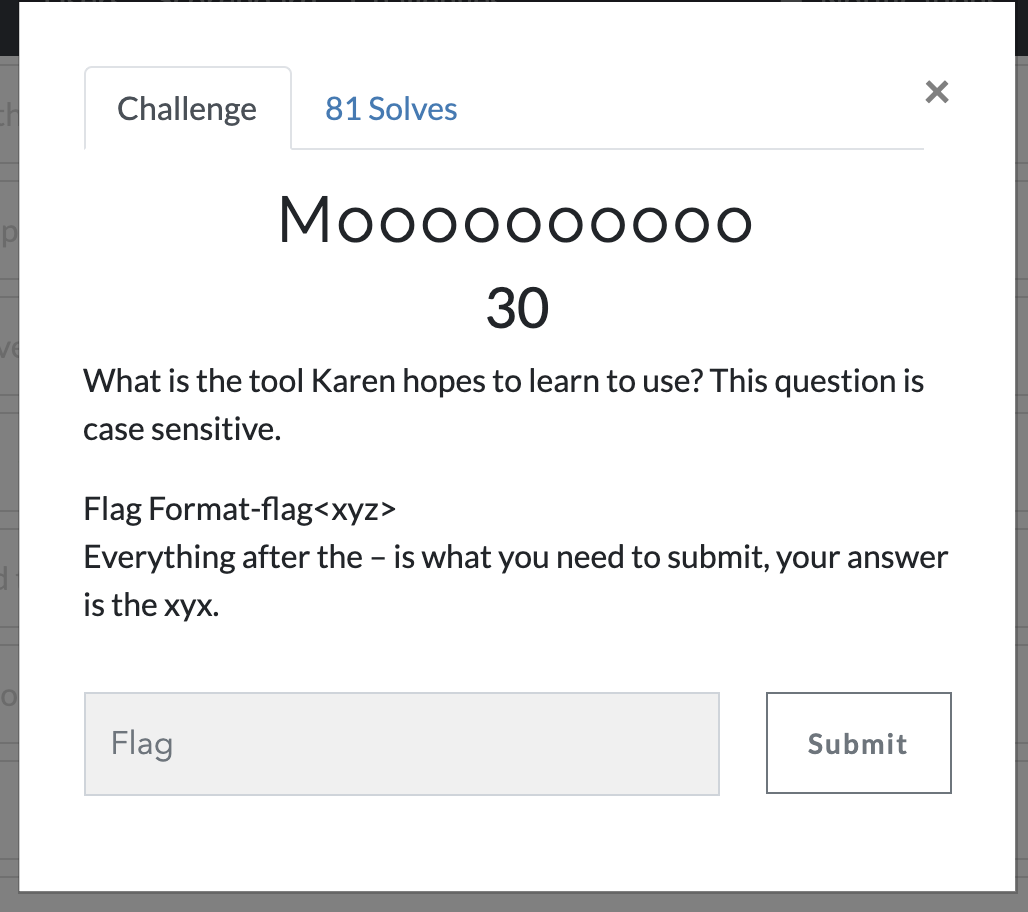

Karen이 배우고 싶어하는 툴이 무엇인지 묻는 문제입니다.

이와 관련해서는, AlpacaCare.docx 문서 내에 존재했는데..

autospy 자체, text | strings 를 이용하면 풀이 가능합니다.

flag<BeEF>

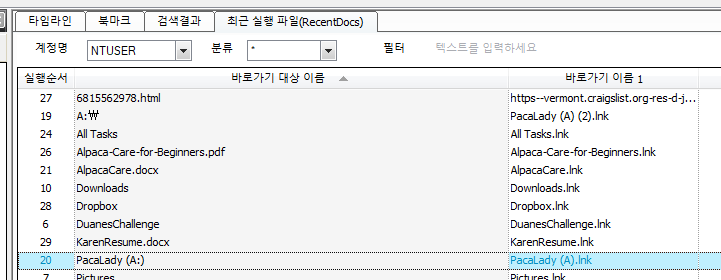

22.

드라이브 문자 (A)만 아닌, 이름을 인증하는 문제입니다.

레지스트리 NTUSER (USER 홈 디렉토리 측) 을 뽑아 REGA로 분석했습니다.

그 후, RecentDocs를 통해, 볼륨 이름을 확인할 수 있었습니다.

flag<PacaLady>

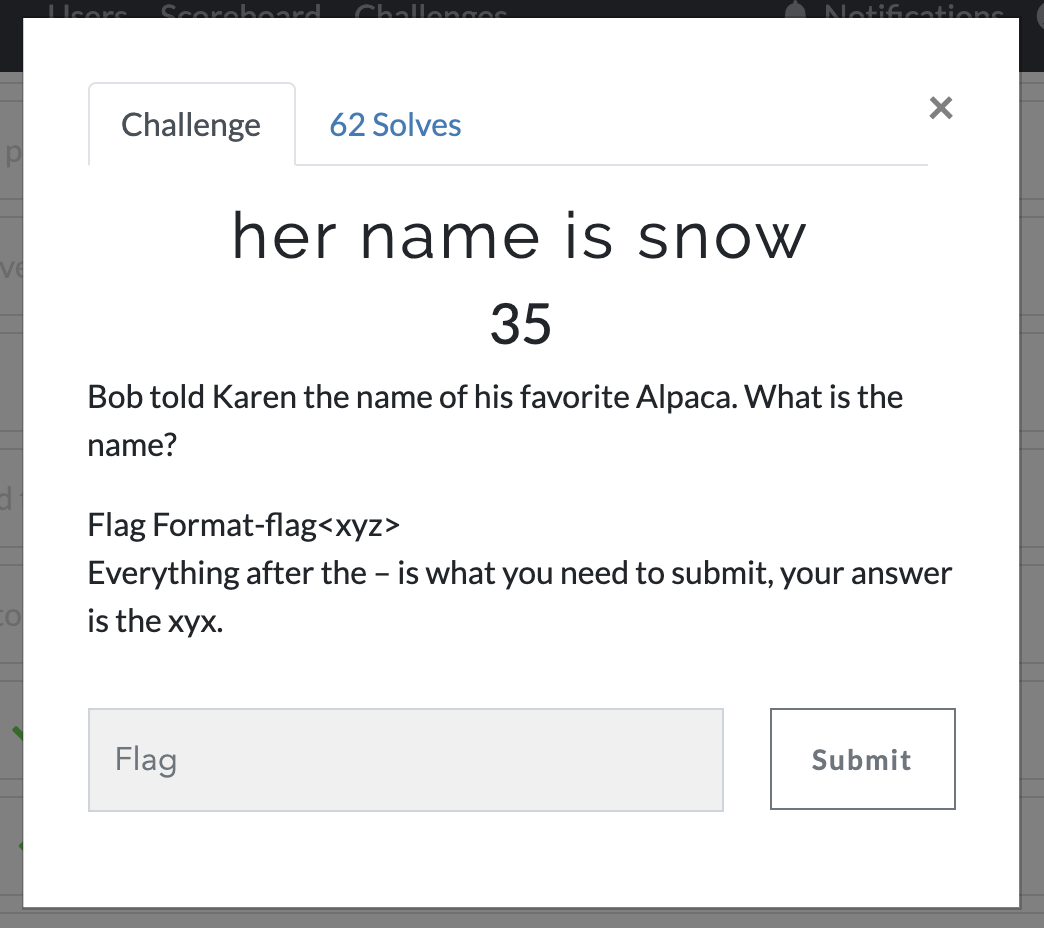

23.

skype를 받은 링크를 묻는 문제였습니다.

autospy | web 아티팩트를 통해, 확인할 수 있었습니다.

flag<https://download.skype.com/s4l/download/win/Skype-8.41.0.54.exe>

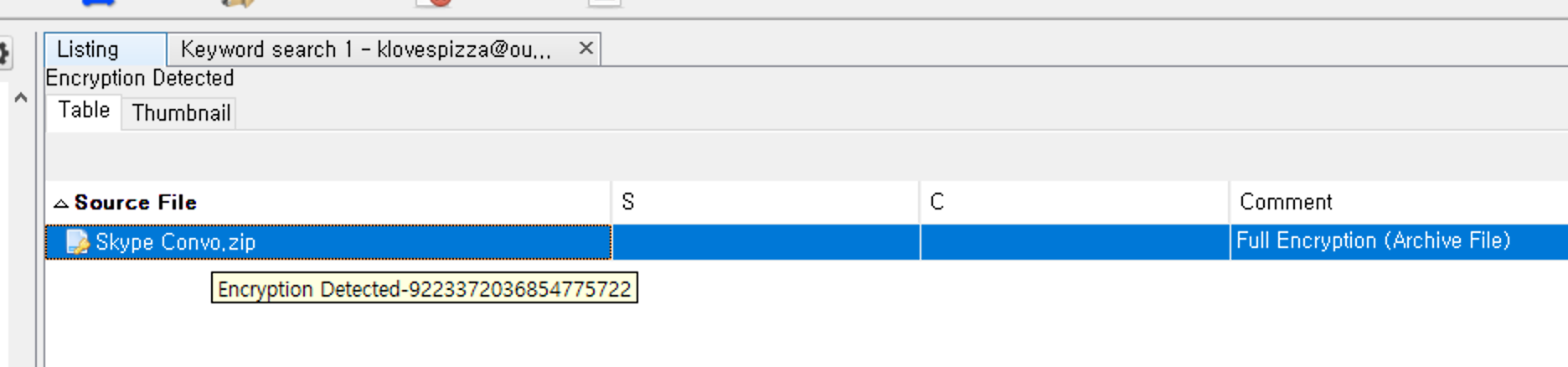

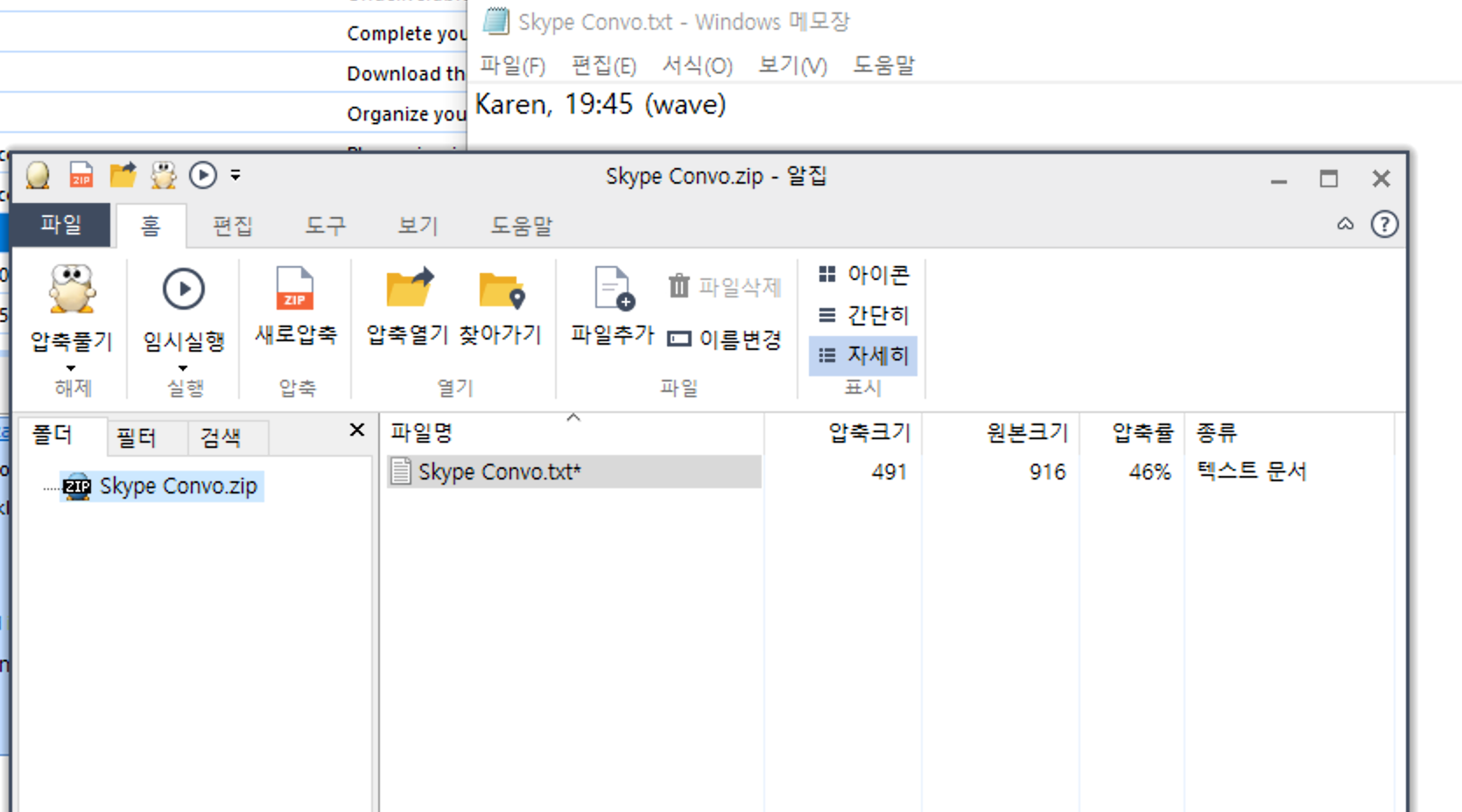

24.

autospy 내, 암호화 된 데이터를 체크를 통해, 파일을 확인하고,

메일을 돌려보니, 압축된 파일과 암호를 보낸 메일이 있었습니다.

해당 흔적을 통해, 압축을 해제하고 열어보니..

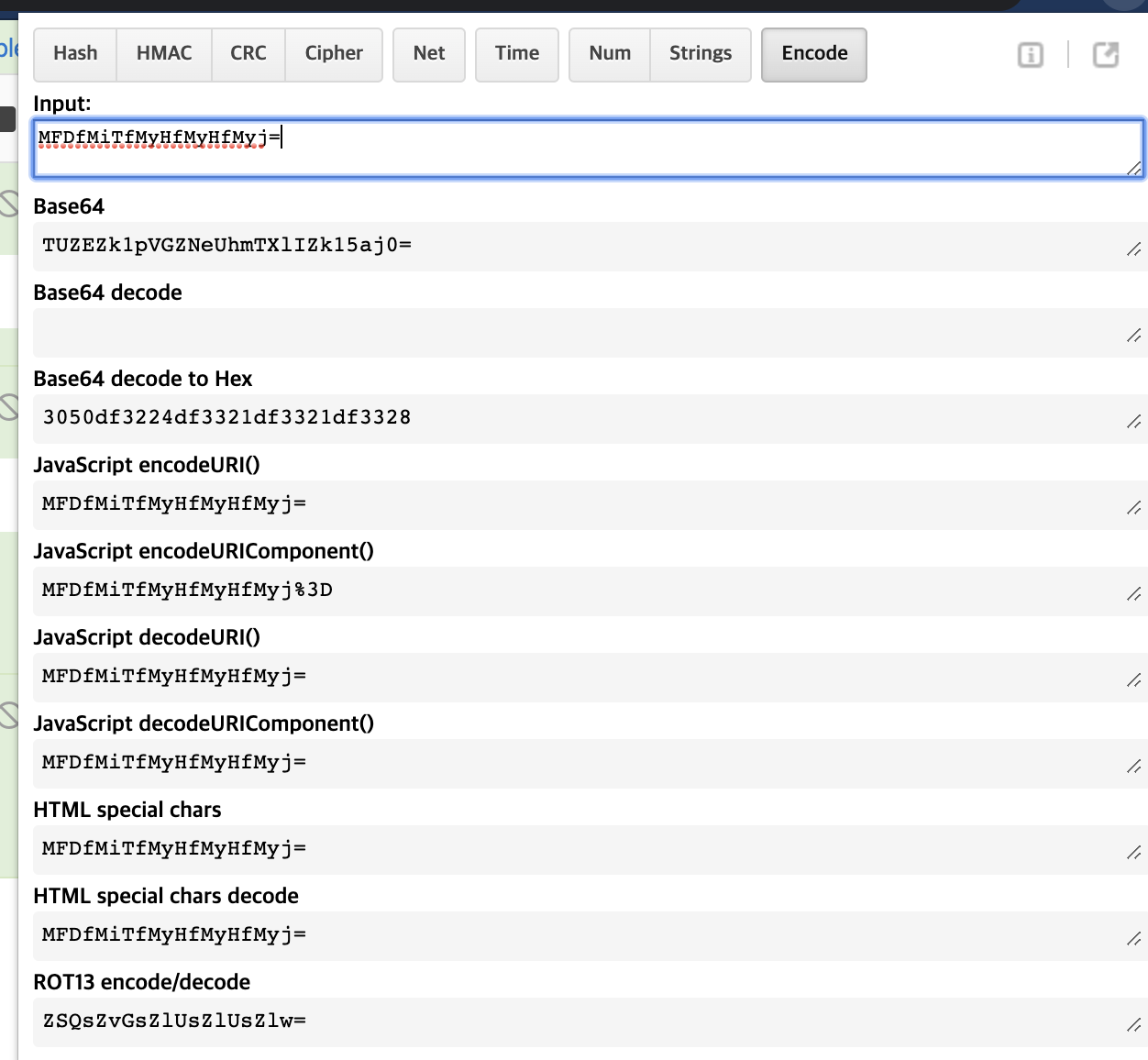

MFDfMiTfMyHfMyHfMyj=

base64 인 것 같아, 크롬 툴로 돌려보니..

아니네요 ㅠㅠ..

그런데 rot13 디코딩시, base64로 보이는 값이 보여,

cybercheef를 통해, rot13 → base64 돌렸습니다.

그랬더니 hex 값이 나와서

hex 체크해보니... 플래그 확인할 수 있었습니다.

flag<Jerry>

25.

해당 md5 값을 가진 파일을 찾으라고 하는 것 같아,

ftk를 이용해 해쉬 값들을 뽑았습니다.

그런 다음 검색 돌려보니, 아래와 같은 경로가 나왔습니다.

Horcrux.E01\Partition 2 [32216MB]\NONAME [NTFS][root]\Users\Karen\AppData\Roaming\Microsoft\Windows\Recent\temp.url

해당 파일을 autospy로 돌아와 접근하여, text를 확인하니 링크를 확인할 수 있었습니다.

http://ctf.champdfa.org/winnerwinnerchickendinner/potato.txt

(본래라면 파일을 받아, 추가 작업이 필요한 것처럼 보이나, 현재 CTF가 마감된 상태이기에, URL을 인증하면 점수를 받는 형식으로 되어있습니다.)

flag<

http://ctf.champdfa.org/winnerwinnerchickendinner/potato.txt>

26.

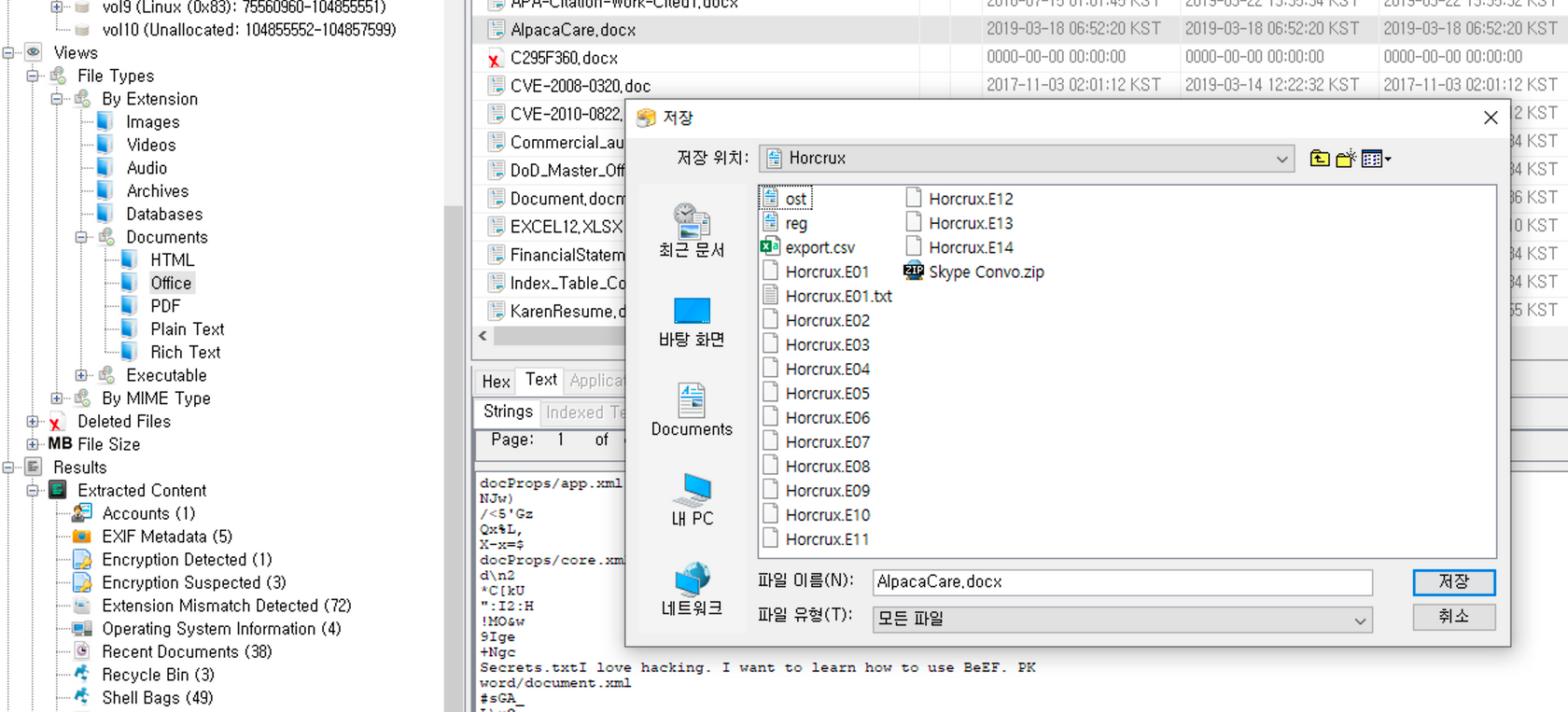

AlpacaCare.docx라는 파일을 autospy를 통해 뽑아낸 다음,

밑쪽 링크를 체크하면 플래그를 확인할 수 있습니다.

palominoalpacafarm

flag<palominoalpacafarm>

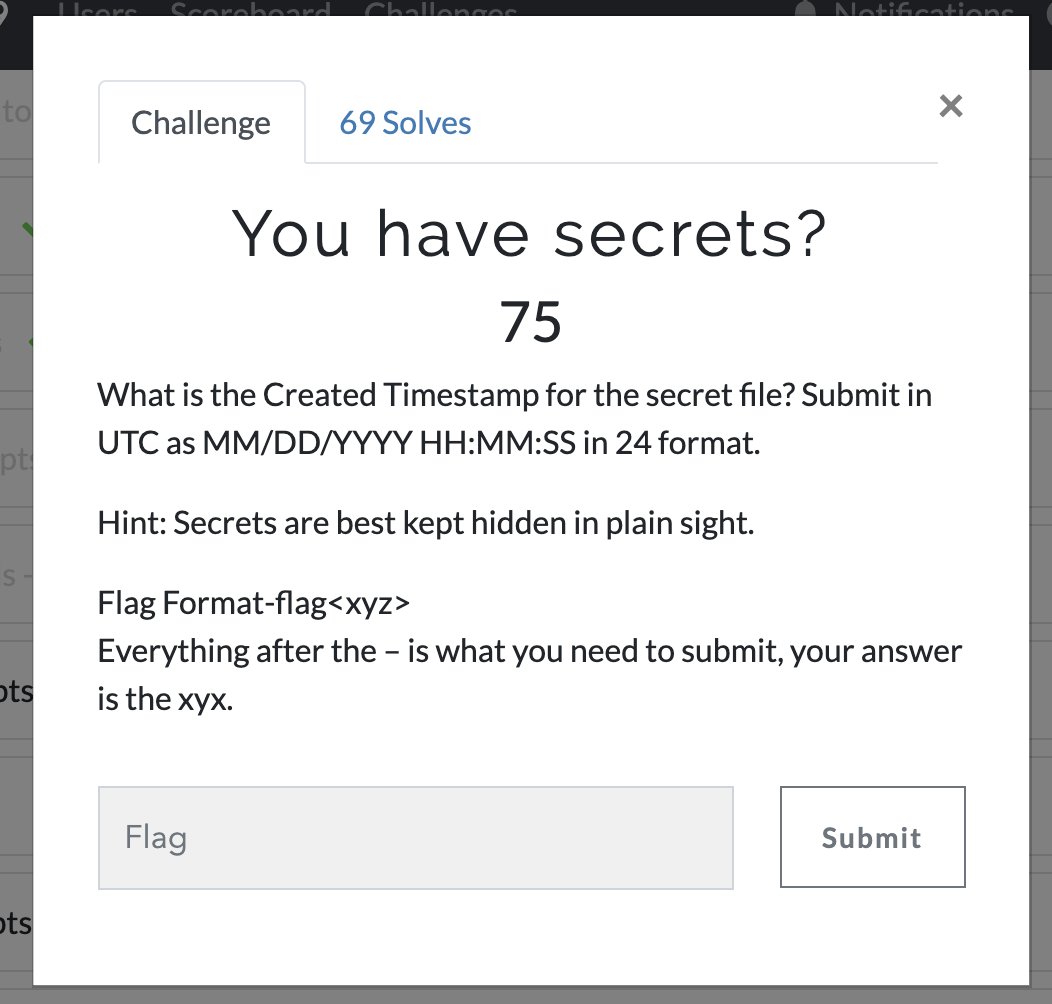

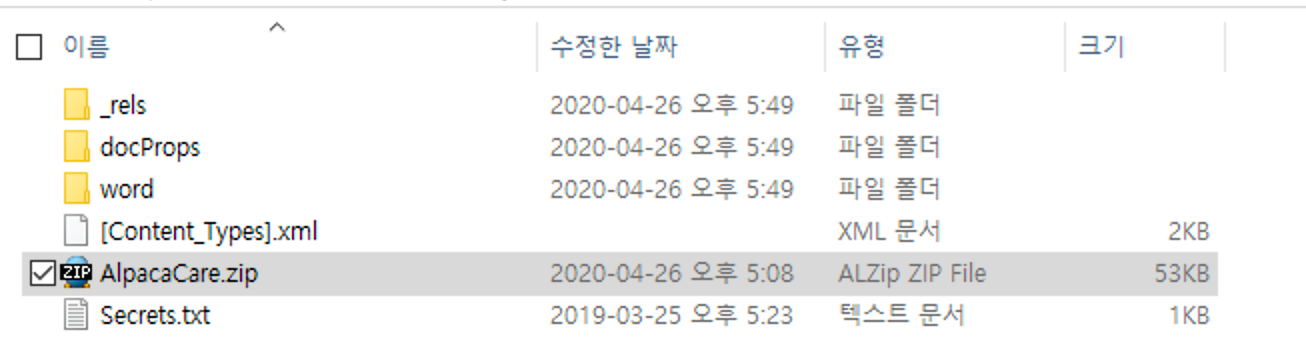

27.

시크릿 파일 | AlpacaCare.docx를 zip으로 바꾸어, 압축을 해제해보면..

위처럼 시크릿 텍스트가 존재하며, 해당 파일의 시간대를 UTC 기준에 맞춰서 인증하면 됩니다.

UTC +9

2019-03-25 17:23

2019-03-25 08:23:45

flag<03/25/2019 08:23:45>

28.

해당 경로에 패스워드가 존재하니 찾아보라는 문제입니다.

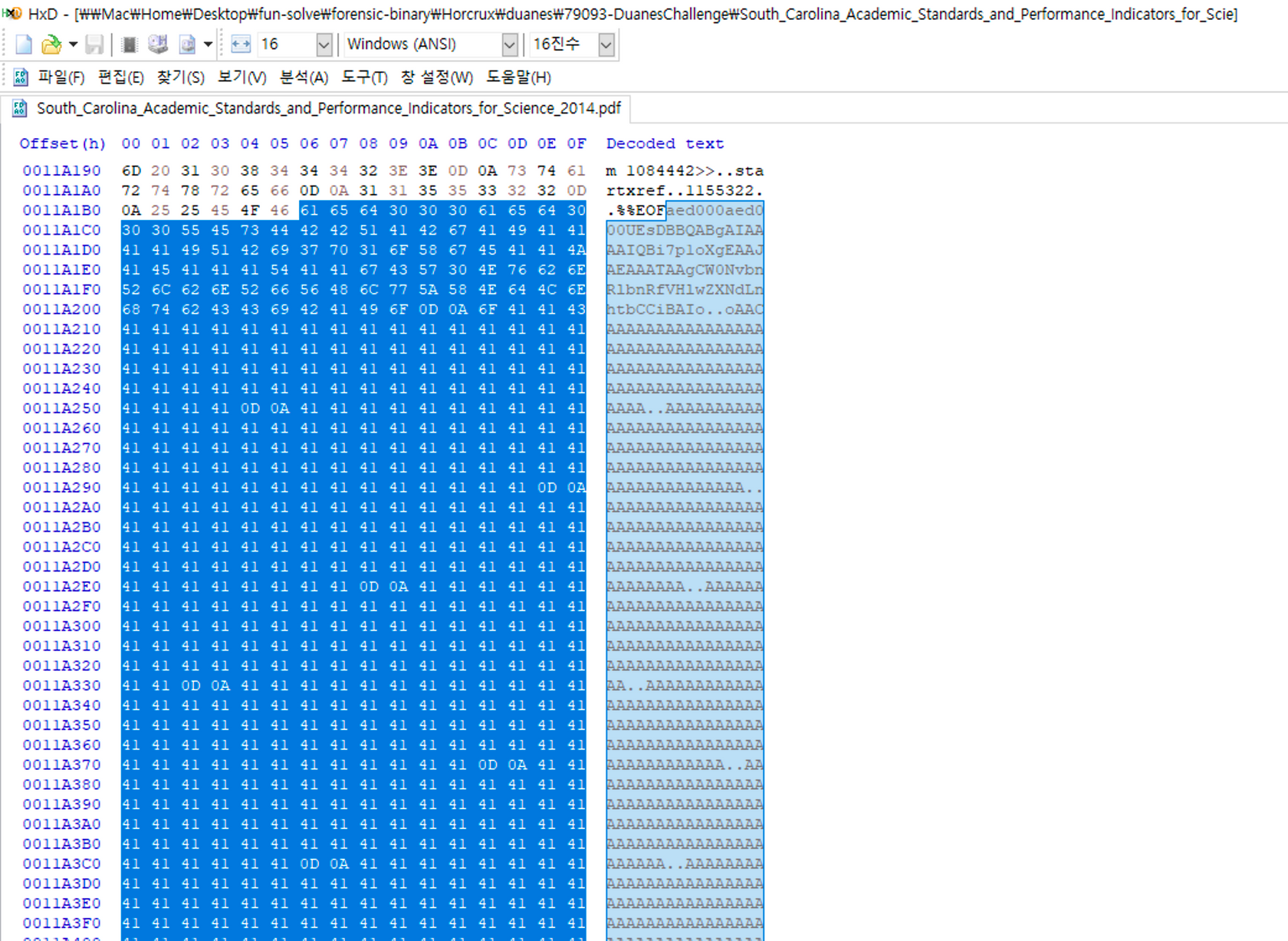

먼저, 해당 폴더 자체를 추출한 다음, 파일들을 hxd를 이용하서 둘러보던 도중..

base64로 구성된 부분을 가지고 있는 파일을 확인했습니다.

해당 부분을 뽑아내서, cyberchef를 통해 base64 디코딩을 진행했습니다.

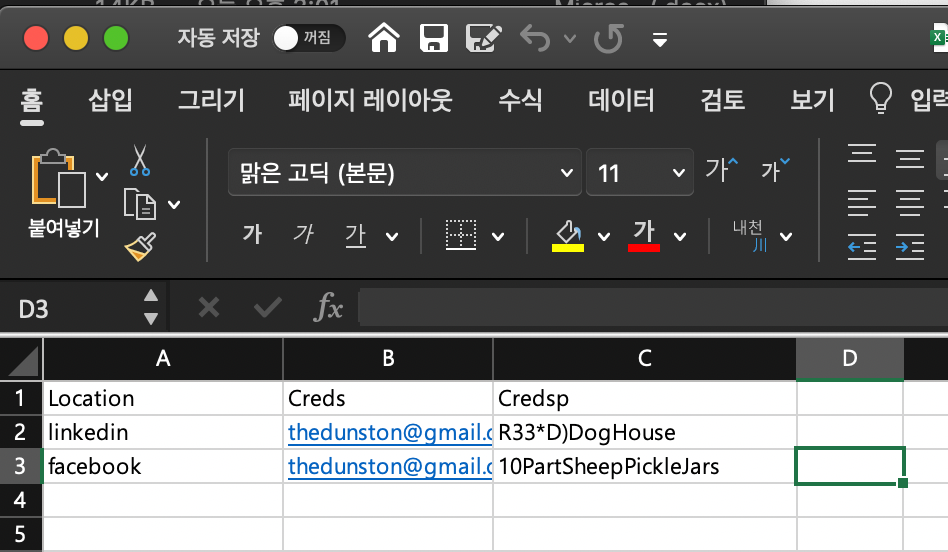

그 뒤, 엑셀 파일로 저장하여, 파일을 열어보니

flag를 확인할 수 있었습니다.

flag<R33*D)DogHouse>

'#Security > #Forensic' 카테고리의 다른 글

| Defcon-2019 | Memory (0) | 2020.05.16 |

|---|---|

| Defcon-2019 | Triage Vm (0) | 2020.05.15 |

| Defcon-2019 DF | Crypto (0) | 2020.05.15 |

| Cfreds-hacking-case Part.4 [END / Result] (0) | 2020.03.12 |

| Cfreds-hacking-case Part.3 [16~31] (0) | 2020.03.12 |