YeoPEVA

Defcon-2018 File Server - Basic 본문

Defcon-2018

File Server - Basic

- File info :

- md5 / sha :

(문제 풀이)

Basic 1

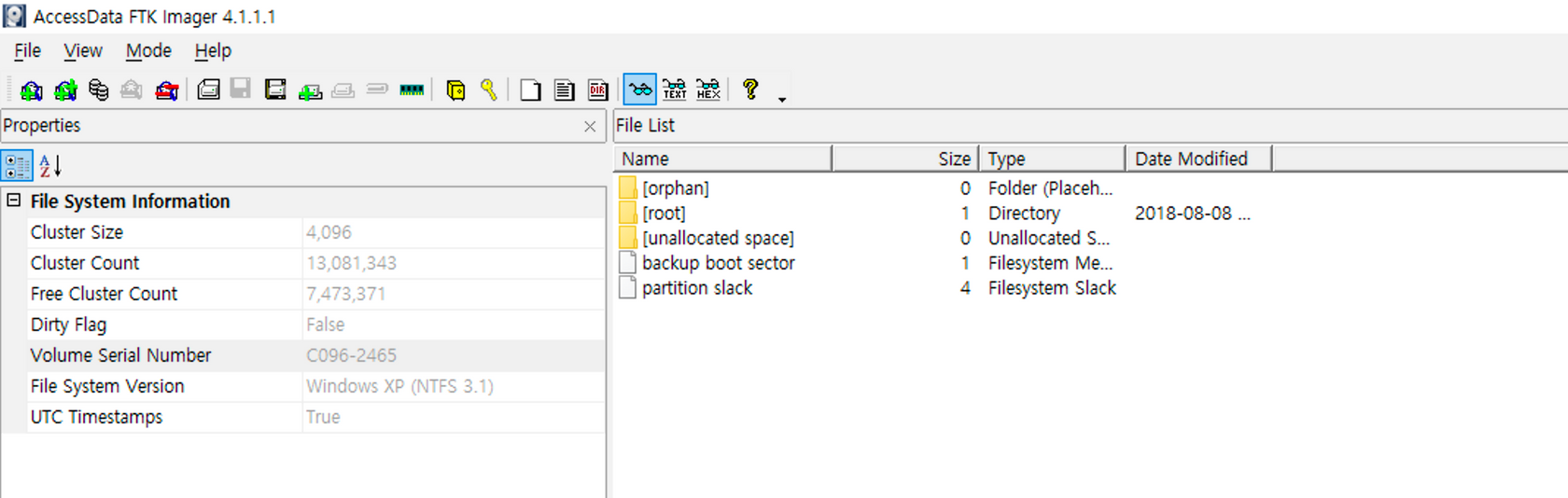

해당 이미지의 볼륨 시리얼 번호를 물어보는 문제입니다.

FTK-imager를 이용해 간단히 풀이가 가능했습니다.

Answer : C096-2465

Basic 2

이미지와 같이 동본된, txt 파일을 통해 확인할 수 있습니다.

Answer : Professor Frink

Basic 3

- 이미지 누락... | (풀이하던 사진이 누락되어, 텍스트로 대체합니다... ㅠㅠ)

삭제 이벤트 로그

- 1102 Event ID 존재 X

- 로그인 흔적 | +

4625 이벤트 ID → 로그인 실패 흔적이 대다수를 차지

4624 이벤트 ID → 로그인 성공 필터링

확인시

- mpowers

- administrator

- ANONYMOUS

mpowers 추정

→ 음... 쉐도우 카피 (VSS) 복구시 이벤트 로그 관련 흔적 체크 +

Answer : mpowers

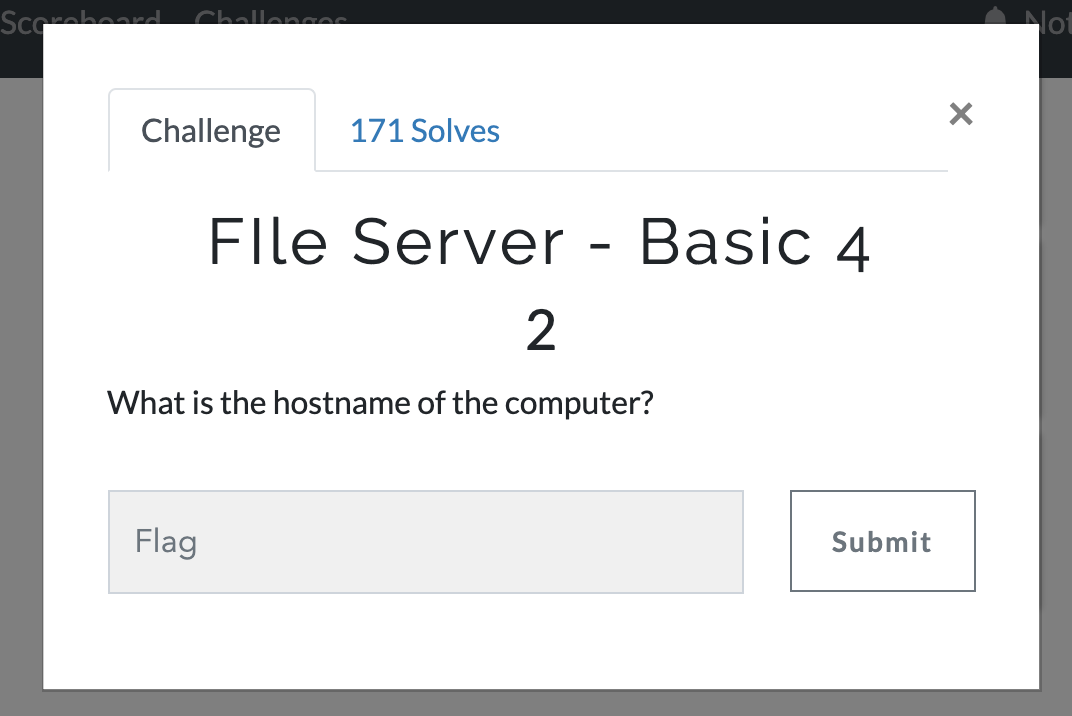

Basic 4

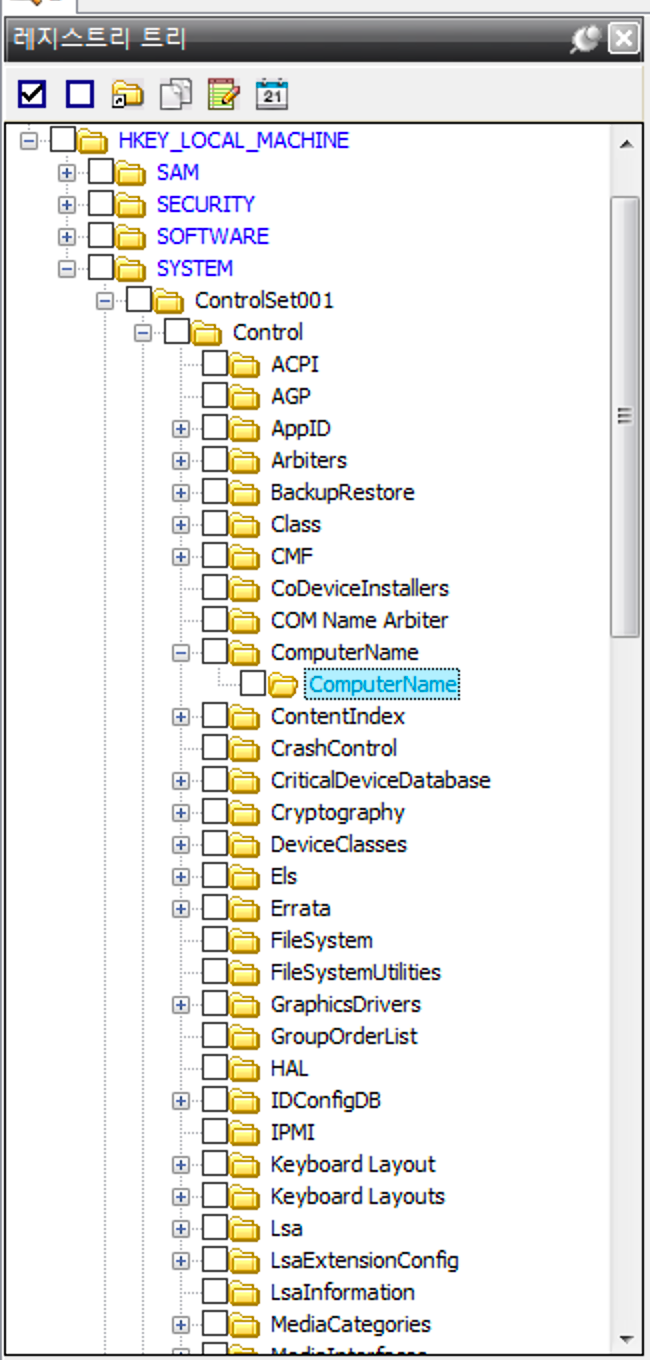

레지스트리 [Rega 혹은 Registry Explorer]를 통해, SYSTEM 레지스트리 상의

ControlSet00x\Control\ComputerName\ComputerName 측 경로를 확인하면, 위처럼 해당 키 값을 확인할 수 있습니다.

Basic 5

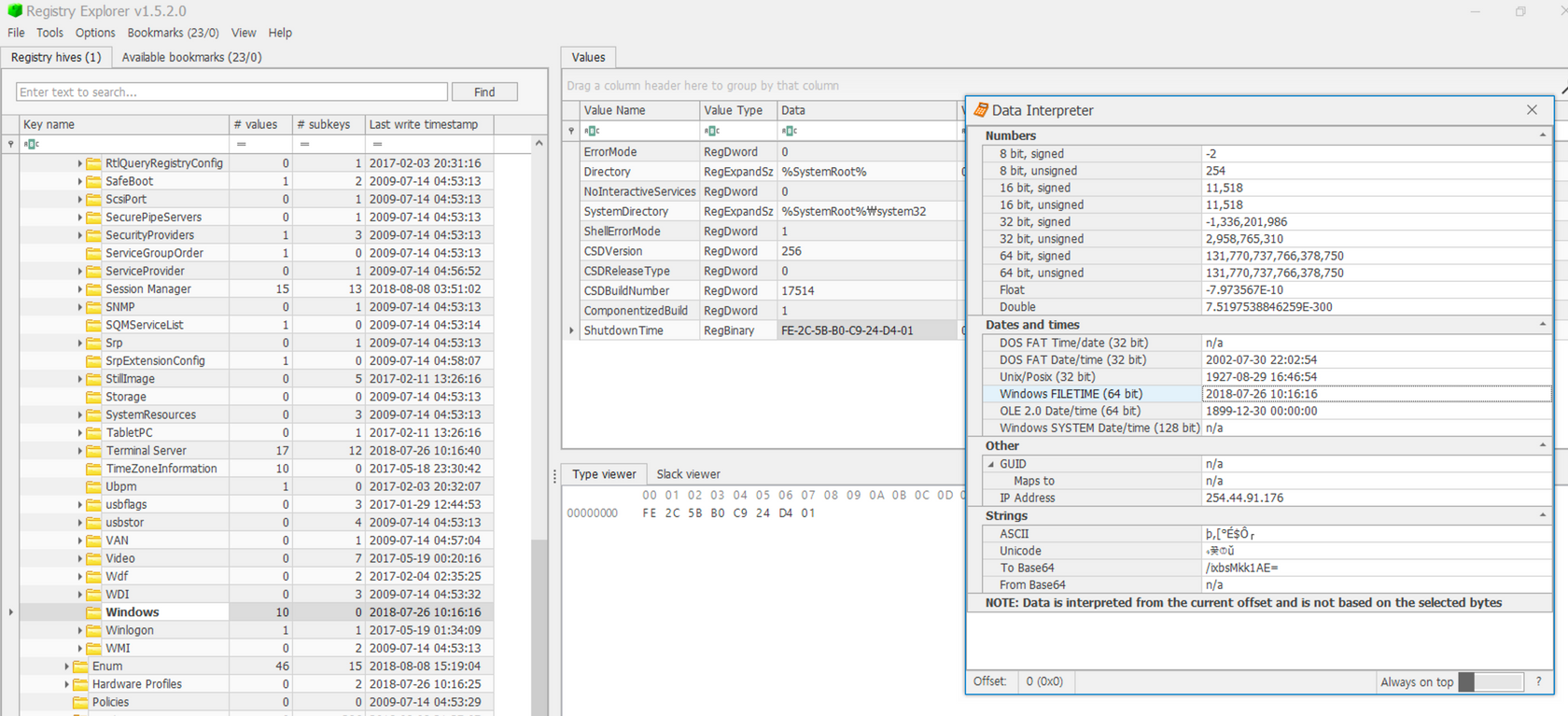

레지스트리 ShutdownTime | 시스템 레지스트리

System\ControlSetxxx\control\windows

ShutdownTime → Registry Explorer 이용

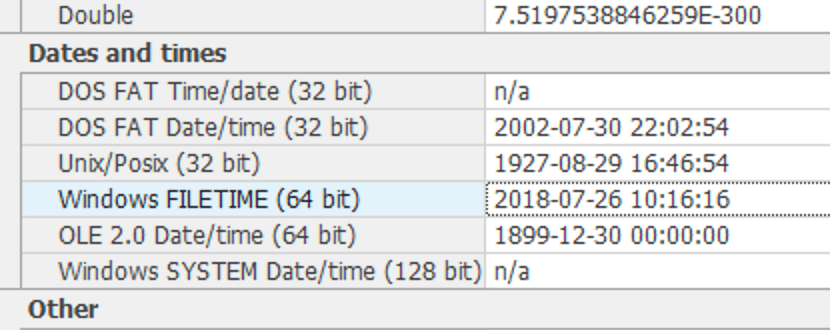

Data Interpreter (시간대)

Basic 6

SOFTWARE 레지스트리

SOFTWARE\Microsoft\WindowsNT\CurrentVersion\CurrentBuildNumber

→ CurrentBuildNumber | 7601

Basic 7

SAM 레지스트리 | REGA, 사용자 계정 정보 (SID)

Answer : 1000

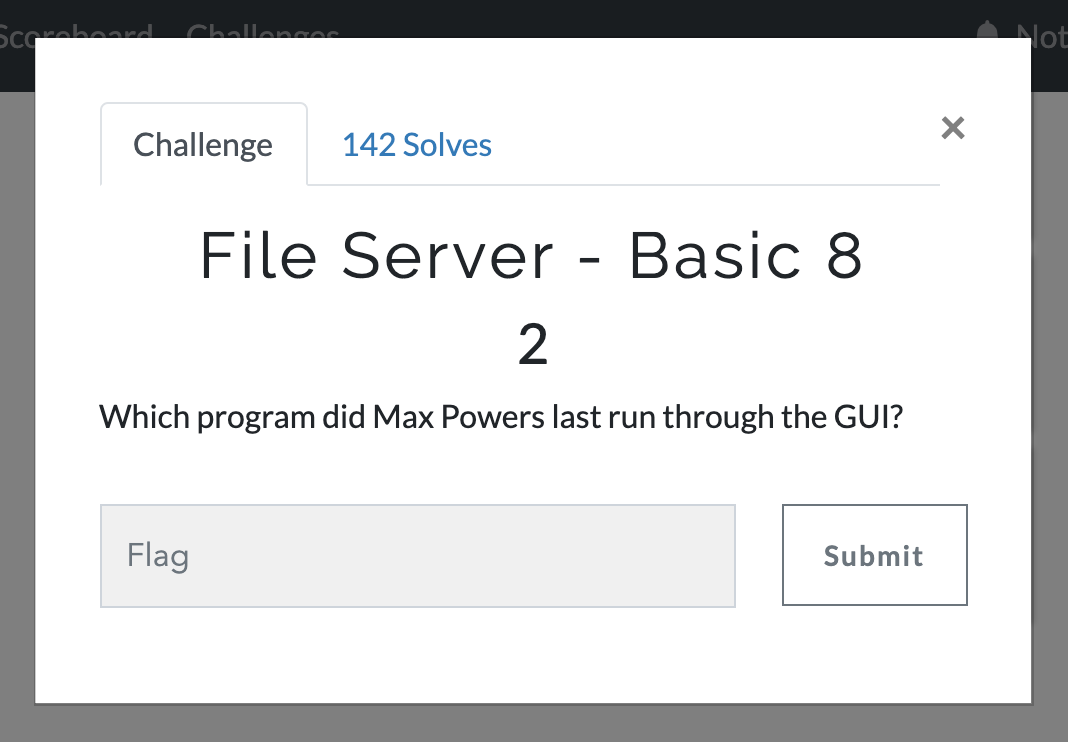

Basic 8

NTUSER.dat | REGA, 응용프로그램 사용 로그

NTUSER.dat\Software\Microsft\Windows\CurrentVersion\Explorer\UserAssist\~~

Answer : sub-win-x64_104.148.109.124_5682_3262.exe

Basic 9

- 관련 레지스트리 흔적 삭제됨

- 쉐도우 카피에서 복구하여 (레지스트리 파일) 진행

(프리패치도 가능하지 않나..?) → last open이니까 마지막 실행시간이라 해석하는게..

Windows Server → 프리패치 비활성화 (기본)

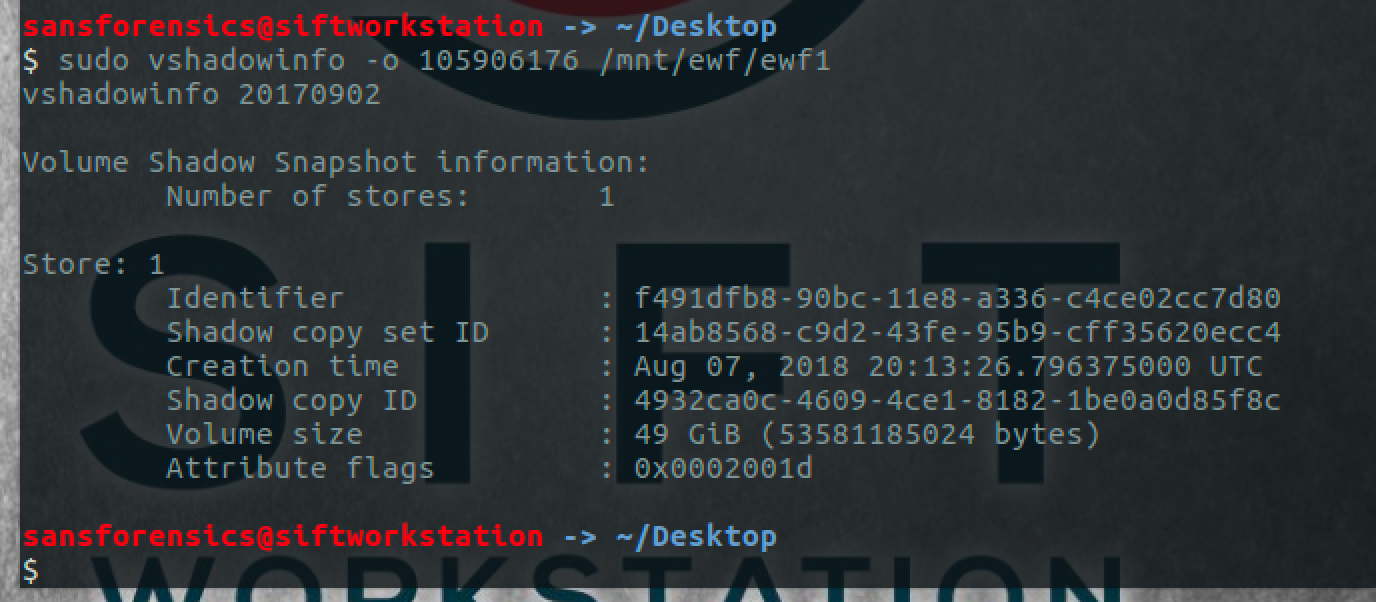

ewfmount 를 통해, 먼저 이미지를 마운트한 뒤..

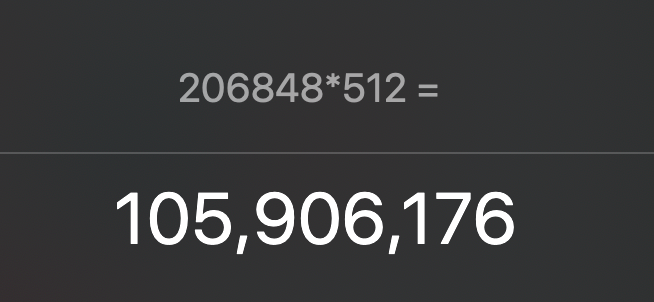

start * 512를 통해 Volume Shadow Space를 검사할 수 있도록 인자 값을 제공합니다.

mount -o ro,loop,show_sys_files,streams_interface=windows /mnt/vss/vss1 /mnt/shadow_mount/

를 통해 마운트를 진행해줍니다. (쉐도우 볼륨)

레지스트리 가져와서, recent 기록 복구 | REGA (이미지 누락)

Answer : 7/8/2018 20:09:15

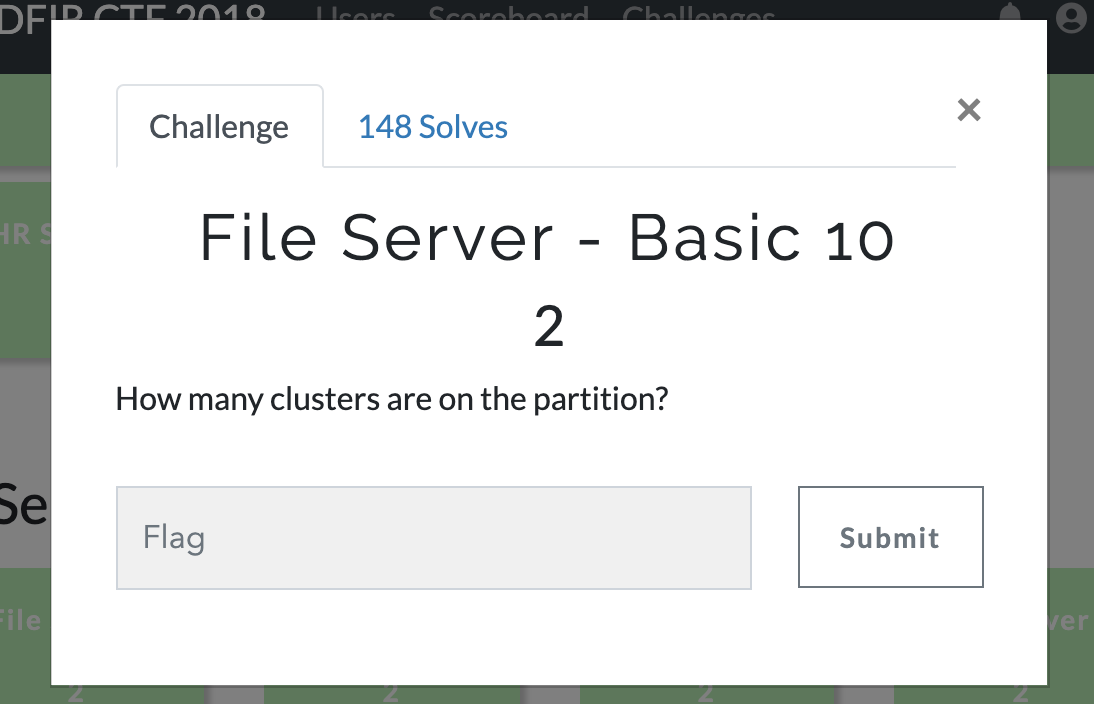

Basic 10

Answer : 13081343

Cluster Count | FTK imager (File System information)

'#Security > #Forensic' 카테고리의 다른 글

| Defcon-2018 File Server - Expert (0) | 2020.05.16 |

|---|---|

| Defcon-2018 File Server - Advanced (0) | 2020.05.16 |

| Defcon-2019 | Linux Forensic (0) | 2020.05.16 |

| Defcon-2019 | Memory (0) | 2020.05.16 |

| Defcon-2019 | Triage Vm (0) | 2020.05.15 |