YeoPEVA

Defcon-2018 Desktop - Basic 본문

Defcon-2018

Desktop - Basic

- File info :

- md5 / sha :

(문제 풀이)

Basic 1

데스크탑의 네트워크 IP를 묻는 문제였습니다.

FTK imager를 이용해, 레지스트리를 추출하고, 하단 경로에서 네트워크 정보를 확인했습니다.

SYSTEM\ControlSet00x\Services\Tcpip\Parameters\Interfaces

DhcpIPAddress → 74.118.138.195

flag<74.118.138.195>

Basic 2

SOFTWARE 레지스트리에서,

\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList\[SID]

SID | Administrator

S-1-5-21-1769714682-2803786108-491265710-500

flag<S-1-5-21-1769714682-2803786108-491265710-500>

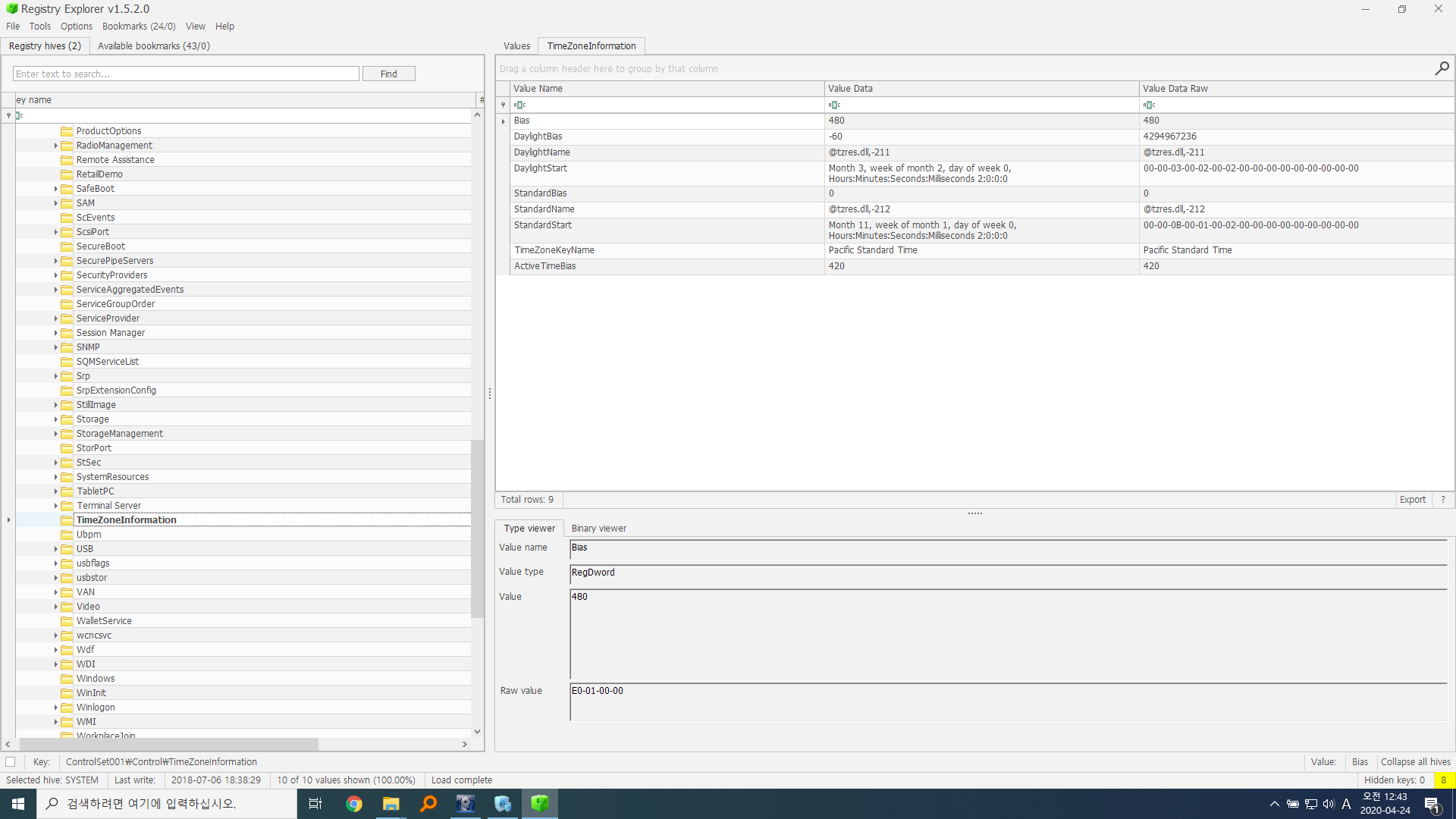

Basic 3 | ?

Bias = 480 | -8

ActiveTimeBias = 420 | -7

Pacific Standard Time → GMT -7

-7 (인증 불가) → 다른 시간대 입력 +

-4 (인증 성공)

...???

Basic 4

ftk imager를 통해, 휴지통에서 $IFATB0K | C:\vss를 확인할 수 있었습니다.

$IFATB0K

flag<$IFATB0K>

Basic 5

$I2JRX90 | 삭제된 디렉토리 C:\temp +

$R2JRX90 → SAM, SYSTEM 레지스트리 사본 및 Desktop.7z 확인 가능

vss에서 복사한 디렉토리 이름 → temp

Basic 6

추출한 파일 (레지스트리 파일 추출을 위해 압축, → Desktop.7z)

Desktop.7z

Basic 7

Chrome History 파일 추출

OrangeHRM 방문 | 74.118.139.108 (IP)

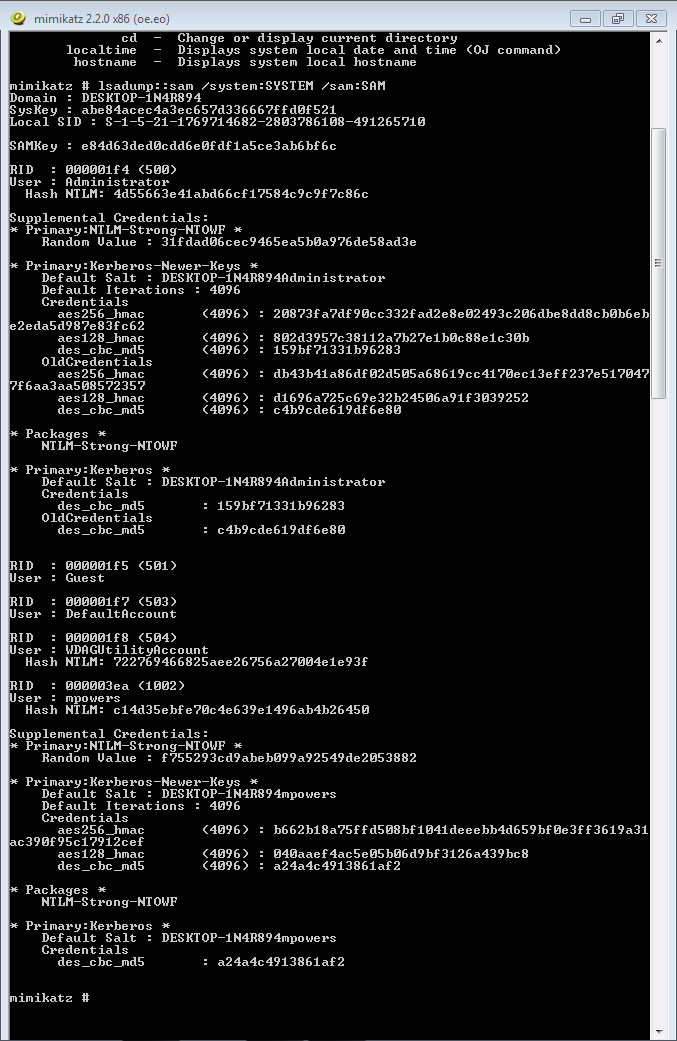

Basic 8

SAM과 SYSTEM 레지스트리를 이용해, mimikatz를 돌려,

NTLM 해쉬를 덤프한 다음,

CrackStation을 통해 hash를 깨고, 패스워드를 확인할 수 있었습니다.

supersecretpassword

'#Security > #Forensic' 카테고리의 다른 글

| Defcon-2018 Desktop - Expert (0) | 2020.05.17 |

|---|---|

| Defcon-2018 Desktop - Advanced (0) | 2020.05.17 |

| Defcon-2018 | HR Server - Expert (0) | 2020.05.16 |

| Defcon-2018 | HR Server - Advanced (0) | 2020.05.16 |

| Defcon-2018 | HR Server - Basic (0) | 2020.05.16 |