YeoPEVA

Defcon-2018 Desktop - Advanced 본문

Defcon-2018

Desktop - Advanced

- File info :

- md5 / sha :

(문제 풀이)

Advanced 1

크롬 히스토리를 통해 분석을 진행하다보면,

TeamViewer Survey라는 사이트를 방문한 흔적이 존재하며,

파트너 아이디 및 패스워드를 전달한 것으로 보이는 URL을 확인할 수 있습니다.

TeamViewer

Advanced 2

1번 문제 기반, Teamviewer\Connections_incoming.txt를 확인해본 결과,

로그를 확인할 수 있었으며, 시간대를 확인할 수 있습니다.

Advanced 3

팀뷰어 연결 시간대 (관련 +)

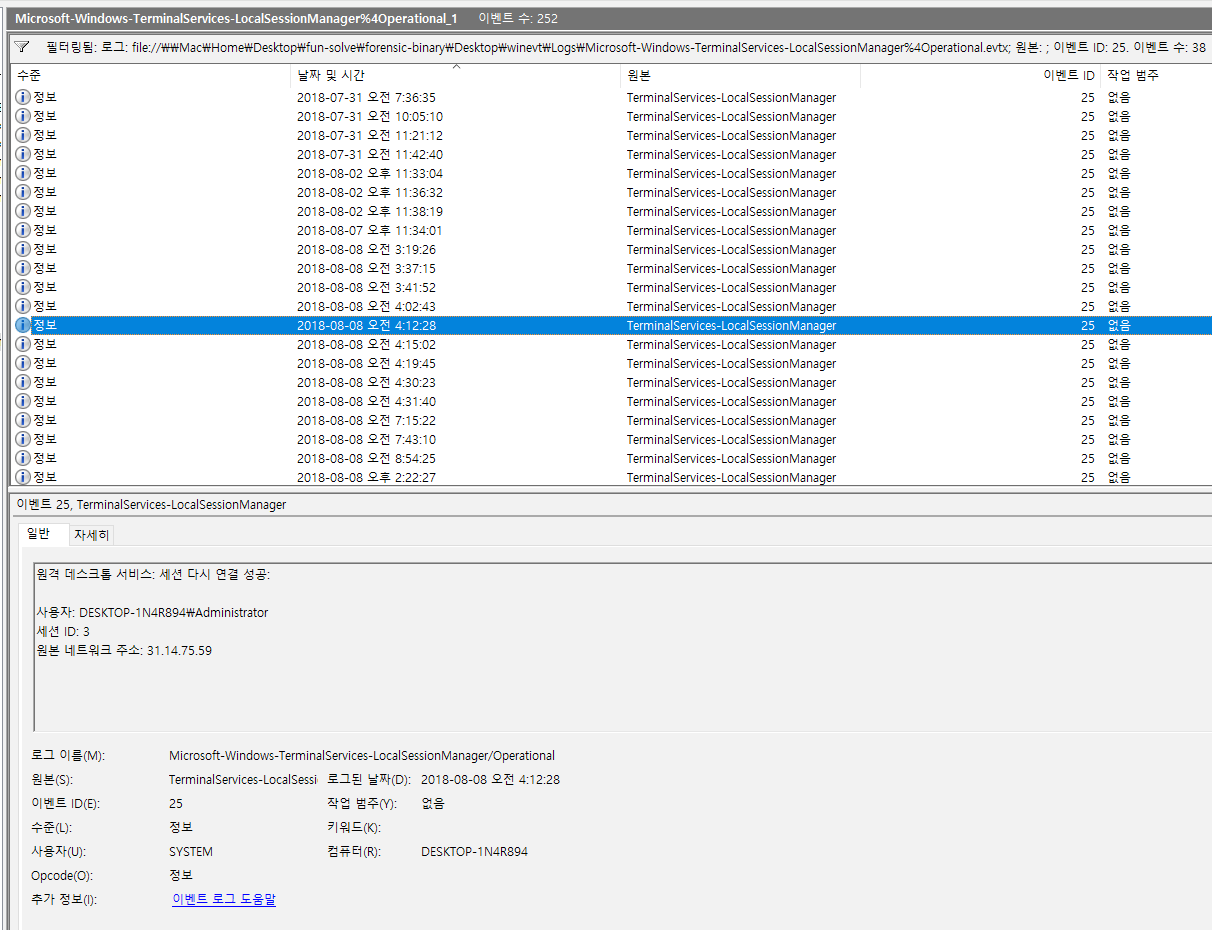

이벤트 뷰어 | C:\Windows\System32\winevt\Logs\Microsfot-Windows-TerminalServices-LocalSessionManager%4Operational.evtx를 추출해 분석하였습니다.

(UTC +9 | 시간대 주의)

대부분의 RDP 연결 → mpowers로 연결되었으나,

해당 로그 기준 → Administrator +

Advanced 4

SAM 레지스트리를 REGA를 통해, 분석 후, 유저 정보를 체크한 이후,

계정 암호 변경 시간을 체크하면 플래그를 확인할 수 있습니다. (UTC +9)

Advanced 5

NTUSER (mpowers) 레지스트리를 추출해,

최근 실행 파일을 확인해보니, KeePass 라는 것이 눈에 띄었습니다.

확인해보니, 암호 관리 유틸로 확인되어, 이와 관련되었다 생각하여 인증하니, 정답이였습니다.

Advanced 6

KeePass 확장자 → kdbx

Recent 접근 흔적

- safeplace.kdbx 확인

FTK 색인

mpowers\Documents\safeplace.kdbx

safeplace.kdbx | 확인

Advanced 7

칼리리눅스를 이용해,

keepass2john을 통해, .john 파일로 바꿔주고

john을 이용해, 사전 공격을 진행하였습니다.

그 결과, 크랙에 성공했고, 비밀번호는 '123456' 이였습니다. (Oh)

Advanced 8

위에서 알아낸 Keepass 패스워드를 이용해, 해당 파일을 열고,

패스워드를 확인할 수 있었습니다.

DhhZrwRyEOQwbiJl97a4

Advanced 9

sub-win~~~ 와 같은 파일을 사용한 로그가 있어서,

검색해본 결과, F-Response와 관련된 파일인 것으로 확인되어, 한번 추출해서 실행시켜보았습니다.

그 결과, 관리자의 IP를 확인할 수 있었습니다.

104.148.109.124

'#Forensic > 시나리오-문제-풀이' 카테고리의 다른 글

| Defcon DFIR 2018, 2019 후기 (0) | 2020.05.17 |

|---|---|

| Defcon-2018 Desktop - Expert (0) | 2020.05.17 |

| Defcon-2018 Desktop - Basic (0) | 2020.05.17 |

| Defcon-2018 | HR Server - Expert (0) | 2020.05.16 |

| Defcon-2018 | HR Server - Advanced (0) | 2020.05.16 |