YeoPEVA

Defcon-2019 | Memory 본문

Defcon DFIR CTF 2019

Memory Forensic

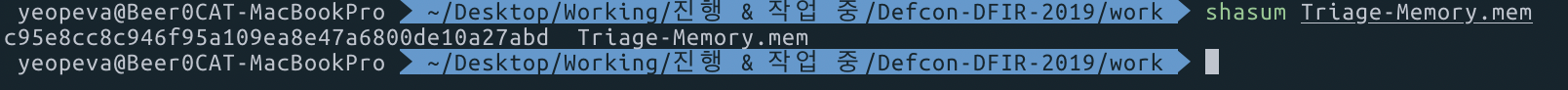

- File info :

- md5 / sha :

1. get your volatility on

문제 파일의 SHA1 값을 알아내면 되는 문제.

간단히 shasum을 통해, sha1을 뽑아내고 풀었다.

2. pr0file

여러가지 제안하는 프로파일이 존재하는데 (imageinfo)

이 중, Win7SP1x64 프로파일을 인증했을 경우, 인증이 성공적으로 진행됬었습니다.

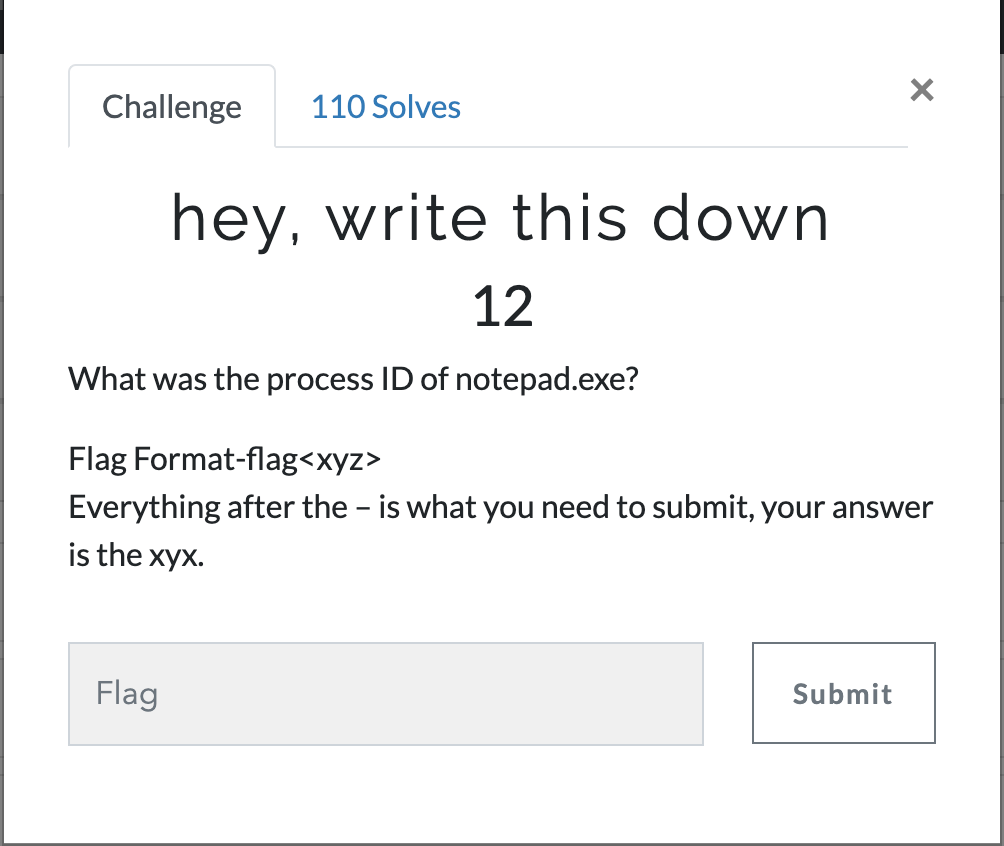

3. hey, write this down

volatility pslist를 이용해서, pid (프로세스 ID)를 뽑아낸 다음, notepad를 확인해보면

위처럼 notepad PID를 확인할 수 있습니다.

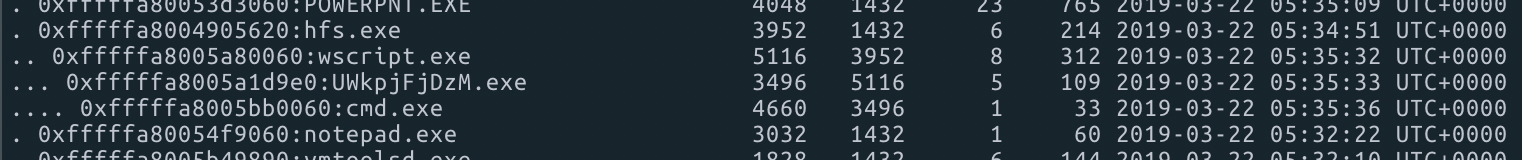

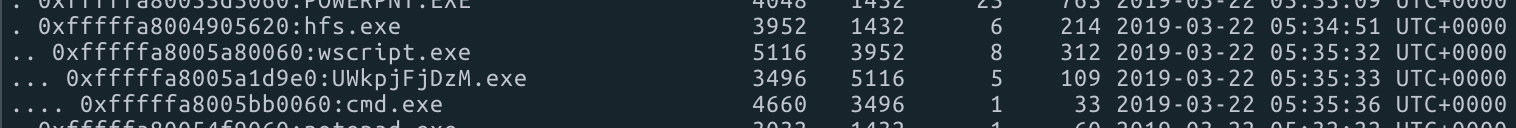

4. wscript can haz children

pstree를 이용해, 프로세스들을 트리 형태로 출력해보면..

wscript 밑에 자식 프로세스가 존재하는 것을 확인할 수 있습니다.

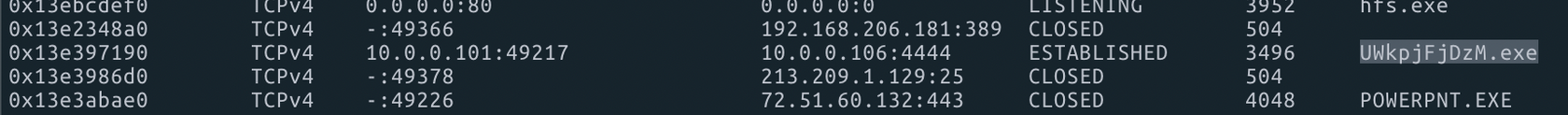

5. tcpip settings

netscan 이후, svchost와 같은 로컬 프로세스를 확인하면, 간단히 flag를 확인할 수 있습니다.

flag<10.0.0.101>

6.intel

위에서 확인했던, 악성코드와 관련된 프로세스를 체크하고,

해당 프로세스 네트워크 정보 (netscan) 결과 값을 통해 flag를 확인할 수 있었습니다.

flag<10.0.0.106>

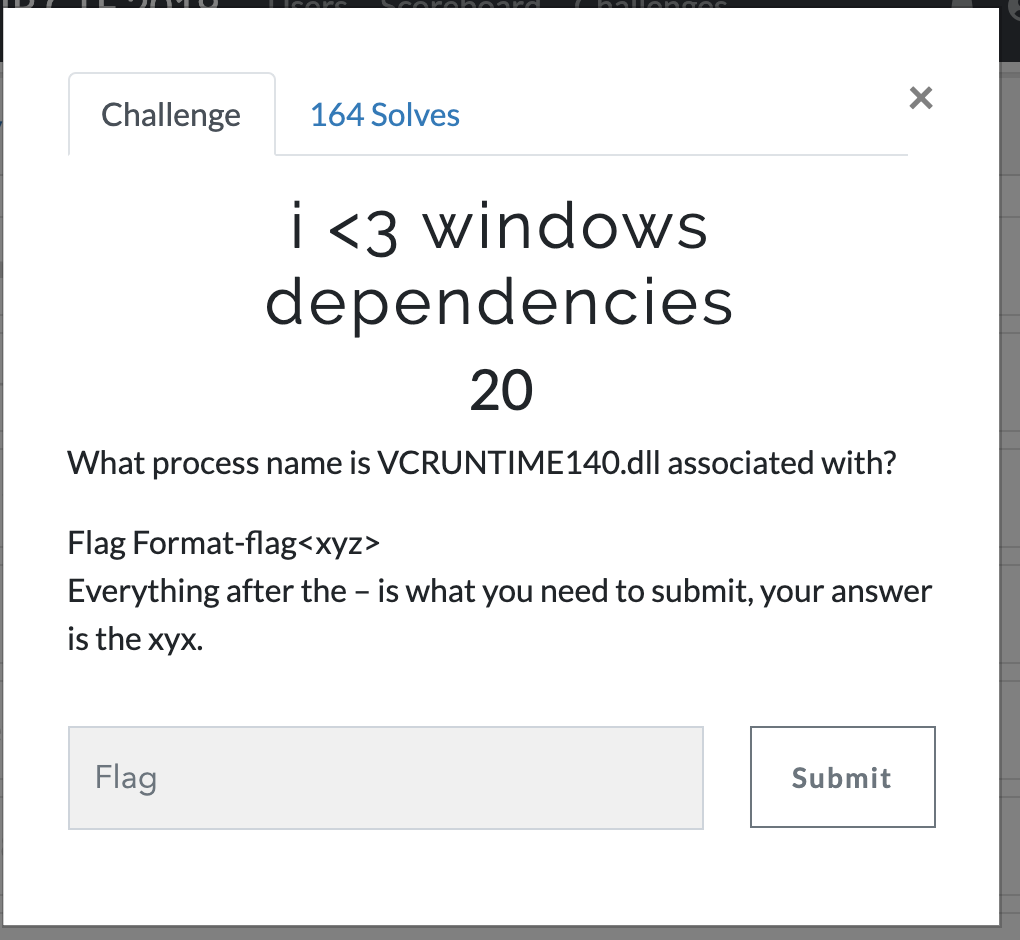

7. i <3 windows dependencies

Volatility를 이용해서, dlllist를 뽑아낸 다음, 해당 리스트에서, 위 dll 파일이 포함된 것들을 체크한 결과,

officeClickToR이 flag 였습니다.

flag<officeClickToR>

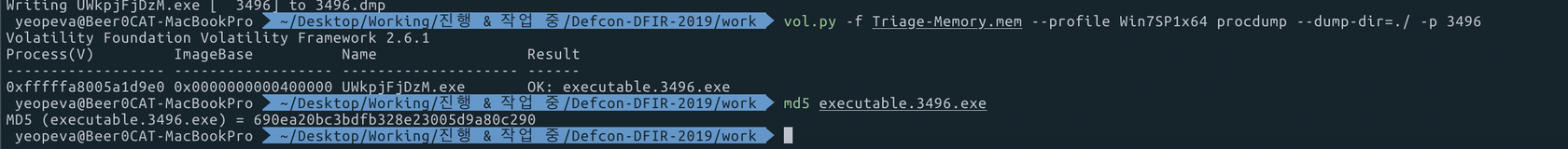

8. mal-ware-are-you

악성코드의 md5 해쉬 값을 물어보는 문제입니다.

전에 wcripte 밑에 존재하는 해당 exe 파일을, procdump를 이용해 덤프하고,

해당 바이너리를 md5로 해쉬를 돌려서, 해당 해쉬 값을 인증하면 되는 문제입니다.

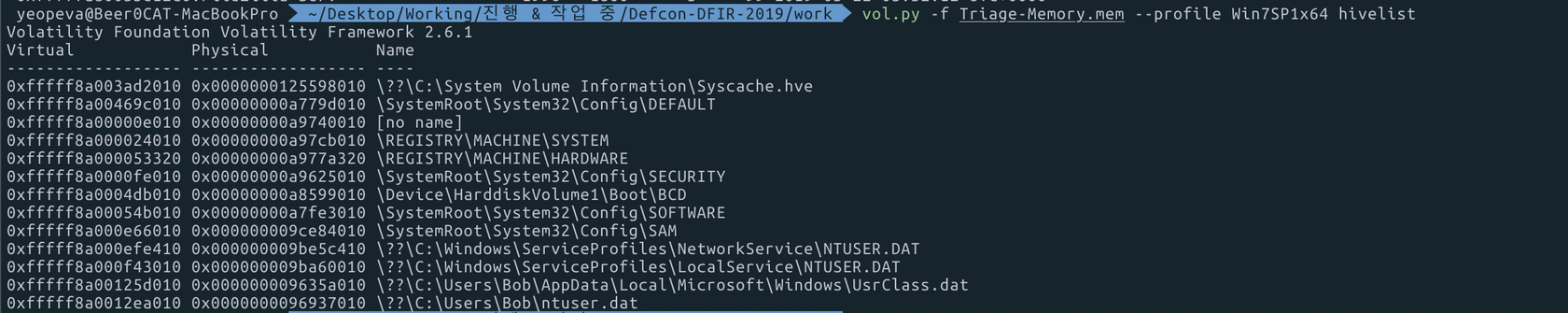

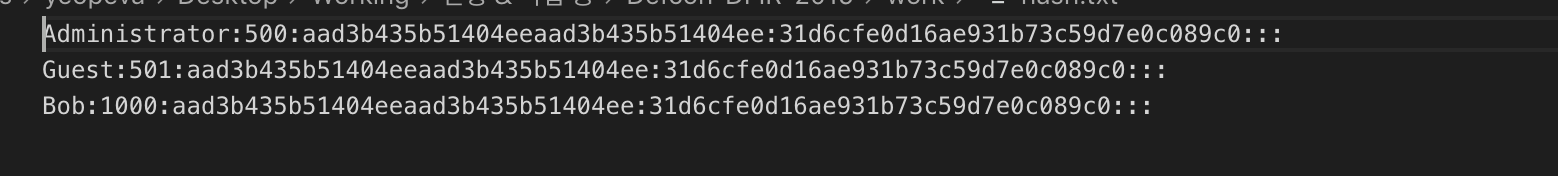

9. lm-get bobs hash

해당 문제 같은 경우, hivelist를 통해, hive 값들을 뽑아내고,

위 값을 기반으로, hashdump를 이용해서, 해쉬 값을 hash.txt에 저장.

위를 통해, Bob의 LM hash를 확인할 수 있습니다.

10. vad the impaler

vadinfo와 관련된 정보입니다.

vadinfo 를 통해 vad 정보를 뽑아내고, 해당 주소 값을 검색해서, 확인하면,

아래와 같은 결과 값을 통해, 플래그를 확인할 수 있습니다.

11. more vads?!

위에서 추출한 결과 값에서, 검색을 통해, 플래그를 찾아낼 수 있습니다.

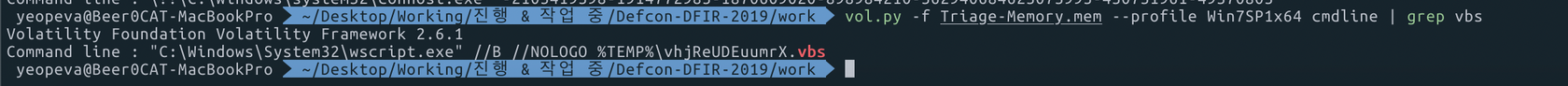

12. vacation bible school

cmdline | cmd 측 흔적 출력

을 통해, vbs (grep)을 이용하여, 결과 값을 출력하면, 위와 같은 결과를 확인할 수 있으며,

vbs 스크립트를 확인할 수 있습니다.

13. thx microsoft

Shim Cache 정보를 volatility를 통해, 출력하고, 해당 값에서 grep을 이용해 확인하면..

플래그를 확인할 수 있습니다 : )

14. lightbulb moment

이상하게, 맥에서 strings로 뽑아내면, 결과 값이 제대로 나오지 않았습니다.. ㅠㅜ

→ 맥에서 돌린 결과로는 정상적인 답이 나오지 않음

→ 우분투 / 포렌식 vm 사용

여기선 해당 노트패드 (프로세스)를 뽑아내고,

strings로 확인해보니 (grep), flag를 확인할 수 있었습니다.

SIFT 성공

Answer : flag<REDBULL_IS_LIFE>

15. 8675309

file record라길래, mftparser (mft) 관련해서 분석이 필요하다고 느껴져,

해당 mftparser를 돌려, mft 값을 뽑아내고,

txt 에서 레코드 번호를 검색해서 확인해본 결과..

이름을 확인할 수 있었습니다.

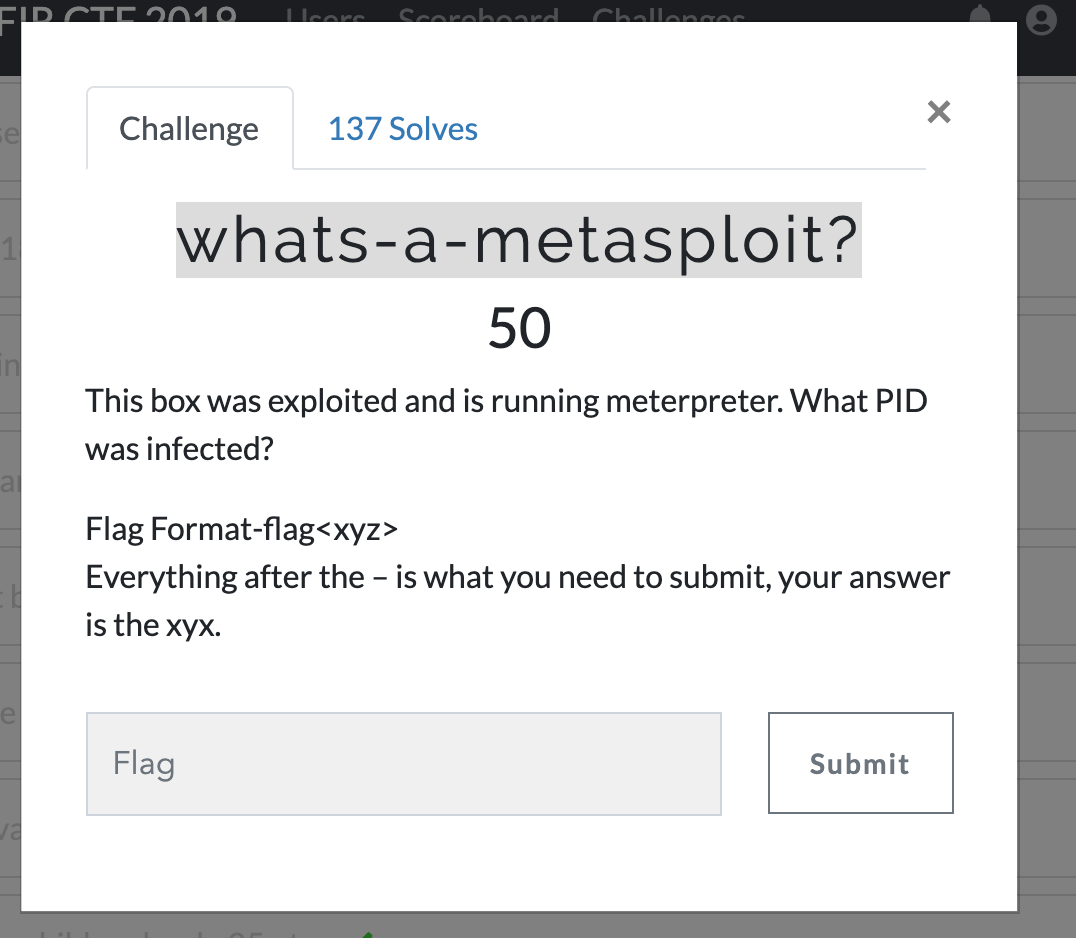

16. whats-a-metasploit?

메타스플로잇과 관련된 것이라는데...

이때까지 분석해온 것들을 생각해보면 쉽게 풀 수 있었습니다.

flag<3496>

Document [+]

'#Forensic > 시나리오-문제-풀이' 카테고리의 다른 글

| Defcon-2018 File Server - Basic (0) | 2020.05.16 |

|---|---|

| Defcon-2019 | Linux Forensic (0) | 2020.05.16 |

| Defcon-2019 | Triage Vm (0) | 2020.05.15 |

| Defcon-2019 | Deadbox (0) | 2020.05.15 |

| Defcon-2019 DF | Crypto (0) | 2020.05.15 |